Podman wirkt auf den ersten Blick wie ein einzelnes, modernes Tool – eine daemonlose Container-Engine, die Docker ersetzen kann. Tatsächlich ist Podman aber nur ein sichtbarer Teil eines größeren Technologieverbundes, der aus mehreren spezialisierten Komponenten besteht. Dieser Verbund stammt überwiegend aus dem Red-Hat-Umfeld und ist konsequent an die Vorgaben der Open Container Initiative (OCI) gebunden. Daraus ergibt sich eine modulare Architektur, die im Vergleich zu Docker erheblich granularer aufgebaut ist.

Jede Komponente übernimmt einen eng abgegrenzten Aufgabenbereich. Die Werkzeuge arbeiten zusammengenommen wie ein fein verzahnter Werkzeugkasten, statt wie ein monolithisches Komplettsystem. Diese Trennung erlaubt es, einzelne Bausteine zu ersetzen, unabhängig voneinander weiterzuentwickeln und nahtlos in unterschiedliche Umgebungen einzubinden.

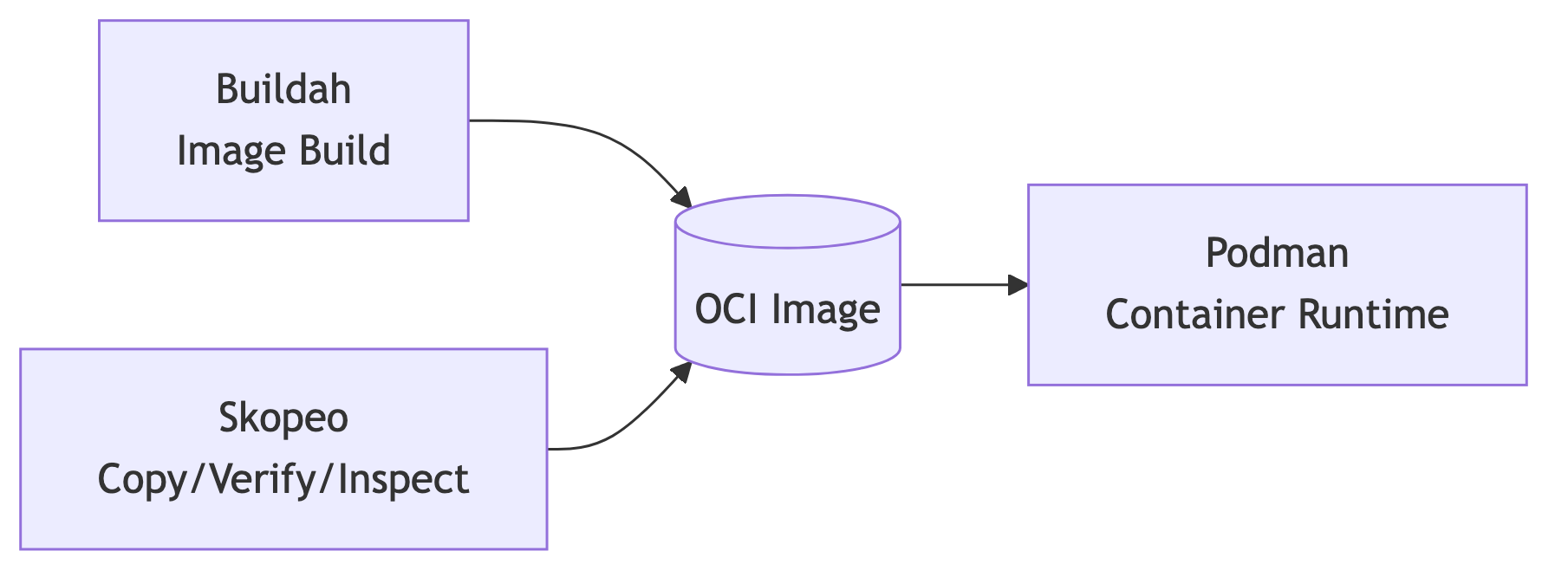

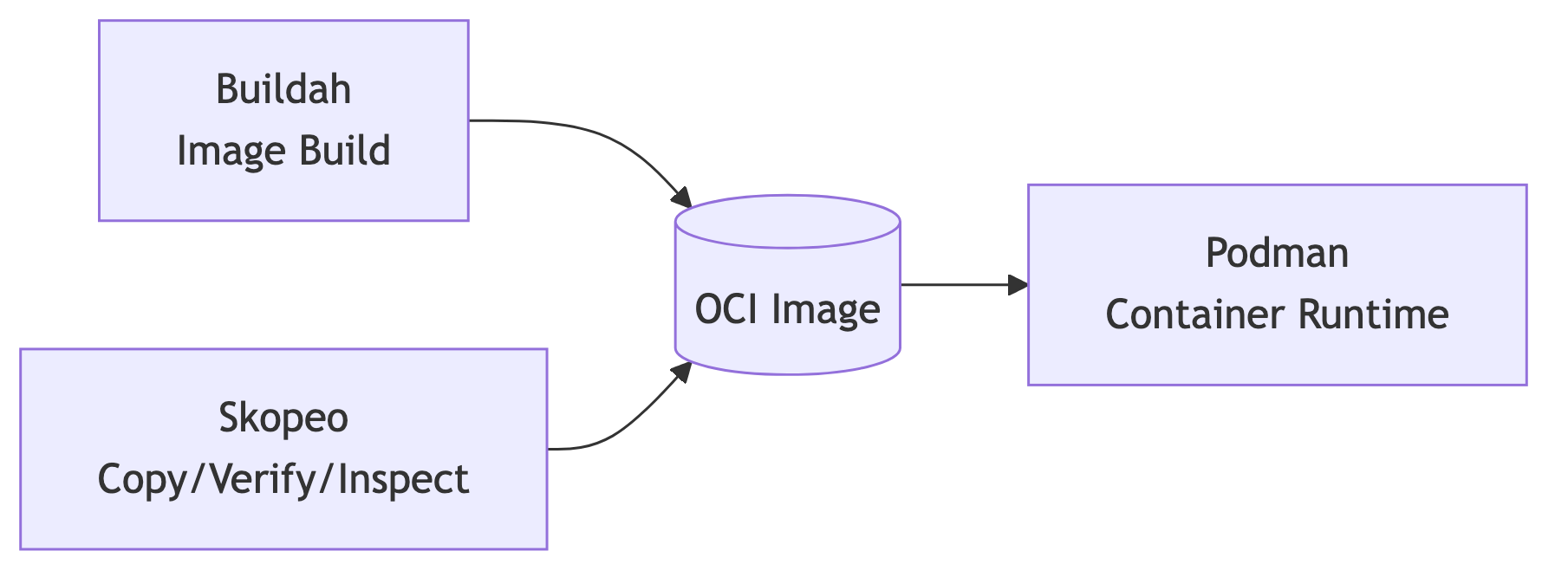

Podman bildet nur die Laufzeitkomponente eines dreiteiligen Systems:

Das Beziehungsgefüge lässt sich grob so darstellen:

Die Aufgabenteilung wirkt zunächst wie Mehraufwand, schafft aber klare Grenzen: Buildah muss keine Runtime-Logik kennen, Podman keinen Build-Prozess beinhalten, und Skopeo operiert unabhängig von beidem. In Build-Pipelines und CI/CD-Szenarien ist diese Trennung ein großer Vorteil, weil Build- und Transportaufgaben getrennt von der Laufzeit stattfinden können.

Wer Podman einsetzt, stößt unweigerlich auch auf CRI-O. Beide Tools stammen aus demselben Umfeld, haben aber unterschiedliche Einsatzgebiete:

Beide verwenden dieselben Bibliotheken – insbesondere

containers/storage, containers/image und die

gleichen Runtimes (crun/runc). Das Ergebnis ist ein durchgehendes

Laufzeitkonzept:

Für Entwickler bedeutet dies: Was lokal mit Podman getestet wird, verhält sich in einem Kubernetes-Cluster nahezu identisch.

Während Docker historisch eigene Formate und APIs entwickelte, orientieren sich Podman, Buildah und Skopeo von Anfang an strikt an den OCI-Spezifikationen:

Das Ergebnis:

Diese Standardtreue sorgt dafür, dass die Red-Hat-Werkzeuge sich nahtlos in verschiedenste Einsatzumgebungen integrieren lassen: Bare-Metal-Hosts, Cloud-Umgebungen, Edge-Systeme oder klassische On-Premises-Server.

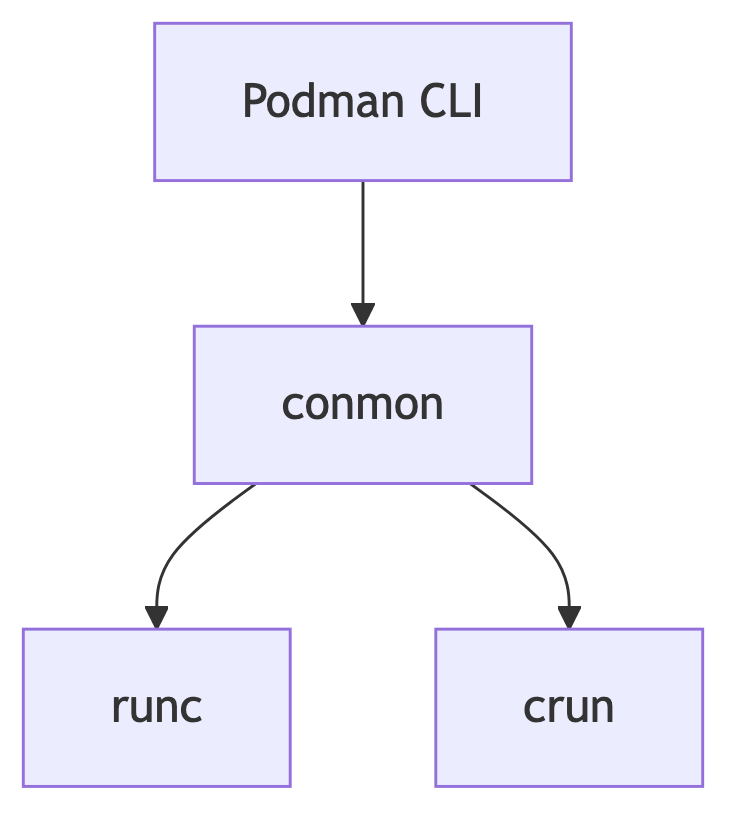

Podman arbeitet – wie alle OCI-konformen Engines – mit verschiedenen

Runtimes zusammen. Während Docker traditionell runc nutzt,

unterstützt Podman zusätzlich crun, eine besonders

schnelle und ressourcenschonende Alternative.

Ein vereinfachtes Schema:

Vorteile von crun:

In Umgebungen mit hoher Containerdichte – Build-Server, Edge-Geräte,

Multi-User-Systeme – ist crun häufig die bevorzugte

Wahl.

Die Herkunft aus dem Red-Hat-Umfeld zeigt sich besonders an der tiefen Integration mit klassischen Linux-Sicherheitsmechanismen:

Podman nutzt diese Mechanismen nicht als Zusatzfeature, sondern als grundlegenden Bestandteil der Architektur. Der Unterschied zu Docker ist hier spürbar: Während Docker viele dieser Techniken historisch optional oder nachrüstbar integrierte, sind sie bei Podman integraler Bestandteil des Betriebsmodells.

Diese enge Verzahnung führt zu deterministischerem Sicherheitsverhalten auf Enterprise-Linux-Systemen – ein wesentlicher Grund, warum Podman in sicherheitssensiblen Umgebungen zunehmend bevorzugt wird.

Der vielleicht wichtigste konzeptionelle Punkt: Podman ist keine isolierte Alternative zu Docker, sondern ein Baustein innerhalb eines bewusst modularen Ökosystems. Das Red-Hat-/OCI-Modell setzt nicht auf ein großes Werkzeug für alles, sondern auf klar getrennte Komponenten:

Diese Werkzeuge greifen wie Bausteine ineinander und bilden ein Ökosystem, das offen, austauschbar und langfristig pflegbarer ist als monolithische Alternativen.