Podman ist eine moderne Container-Engine, die sich strikt an den technischen Grundprinzipien der OCI-Standards orientiert und bewusst einen anderen Weg geht als klassische, daemonbasierte Container-Systeme. Während Docker über viele Jahre als Quasi-Standard diente, verfolgen aktuelle Plattformen zunehmend modularere und sicherheitsbewusstere Ansätze. Podman ist ein Ergebnis dieser Entwicklung: ein Werkzeug, das auf Rootless-Betrieb, transparente Prozessmodelle und eine klar nachvollziehbare Architektur setzt.

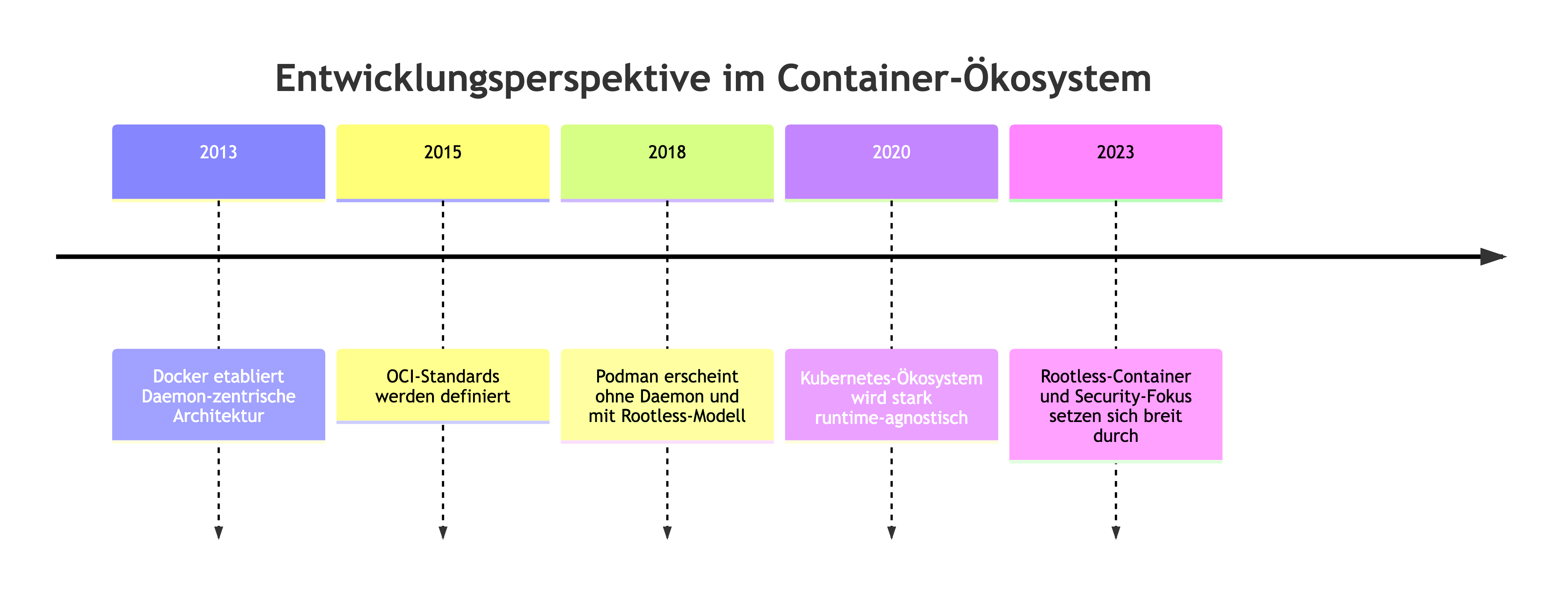

Container gehören heute zur Basistechnologie moderner IT-Infrastrukturen. Anwendungen werden nicht mehr als geschlossene Gesamtsysteme ausgeliefert, sondern in isolierten und reproduzierbaren Einheiten verpackt. Container-Engines starten diese Einheiten, isolieren sie über Namespaces und Cgroups, verwalten Storage und sorgen für eine deterministische Laufzeitumgebung. Podman deckt genau diese Kernaufgaben ab, ohne auf einen dauerhaften Hintergrunddienst angewiesen zu sein. Es nutzt Linux-Mechanismen unmittelbar, statt sie hinter einem Daemon zu kapseln.

Der Fokus auf daemonlose Ausführung und konsequenten Rootless-Betrieb macht Podman für Umgebungen attraktiv, in denen Sicherheit, Multi-User-Fähigkeit und klare Nachvollziehbarkeit im Vordergrund stehen. Gleichzeitig bleibt der Umgang vertraut, da die primären Kommandos bewusst kompatibel zur Docker-CLI gestaltet sind. Dies erleichtert den Umstieg und ermöglicht es, bestehende Workflows mit minimalen Anpassungen weiterzuverwenden.

Podman versteht sich nicht als Ersatz für Orchestrierungssysteme wie Kubernetes. Die Engine bedient die Ebene darunter: das Ausführen einzelner Container oder kleiner, logisch zusammengehöriger Gruppen. Dass Podman Kubernetes-Manifeste erzeugen oder interpretieren kann, dient der Integration in bestehende Ökosysteme, ersetzt jedoch keinen Orchestrator. Diese Abgrenzung ist zentral, um Podmans Rolle im Container-Stack korrekt zu verorten.

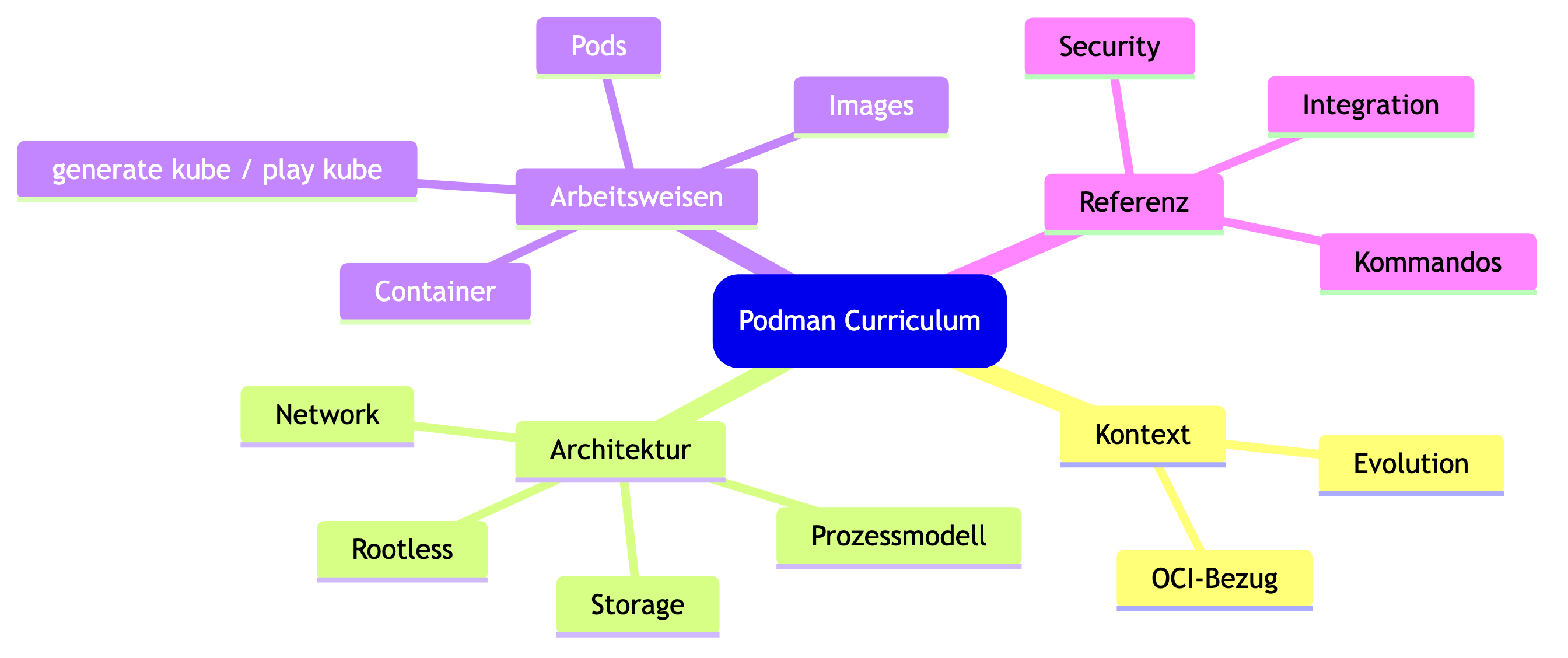

Die folgenden Kapitel beschreiben Podman systematisch: zunächst den historischen und technologischen Kontext, anschließend die Architektur, dann praxisrelevante Arbeitsweisen und Referenzaspekte. Ziel ist eine präzise Einordnung der Engine und ein Verständnis der Mechanismen, auf denen sie basiert.

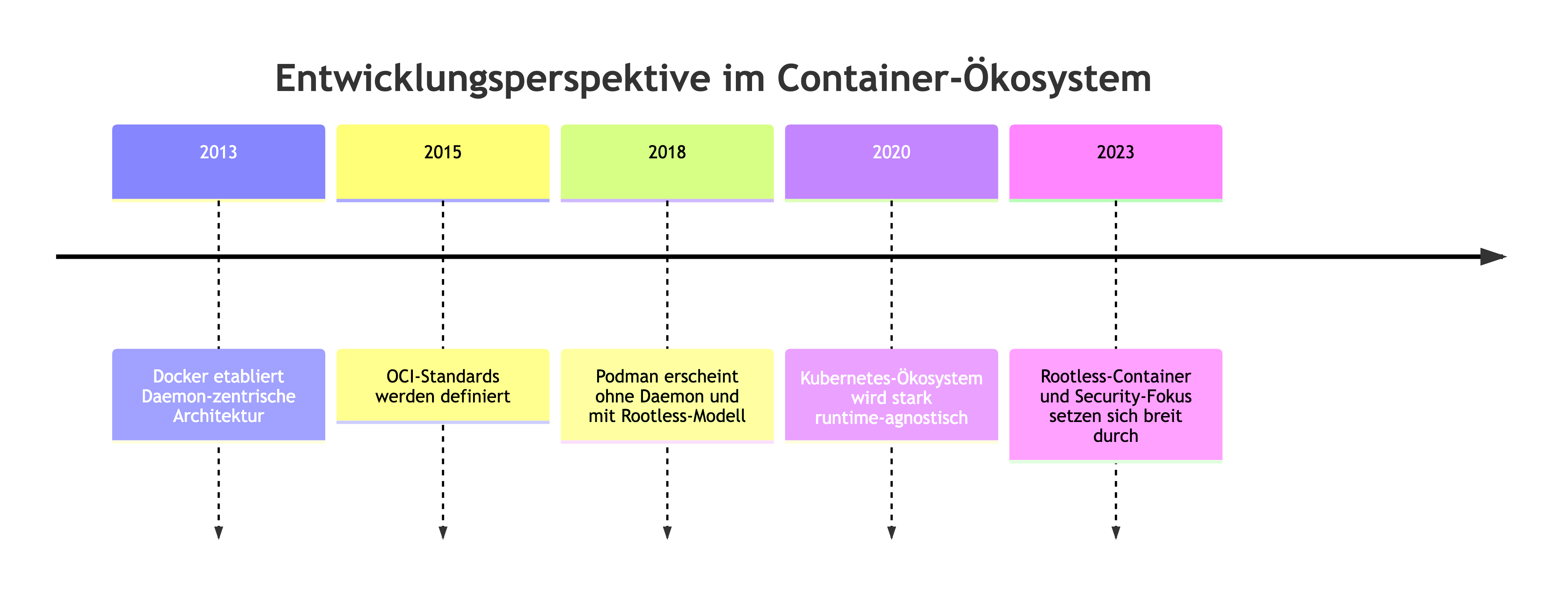

Container sind heute der Standardbaustein moderner Infrastruktur. Anwendungen sollen isoliert, reproduzierbar und portabel laufen, ohne dass Entwickler oder Betriebsteams das zugrunde liegende Betriebssystem berücksichtigen müssen. Docker war lange das prägende Werkzeug, doch mit zunehmender Reife der Plattform rückten die strukturellen Schwächen des Daemon-zentrierten Modells stärker in den Fokus: ein ständig laufender, privilegierter Hintergrundprozess, ein monolithischer Architekturansatz und begrenzte Kontrolle über Sicherheitsgrenzen und Prozessmodelle.

Podman verfolgt drei strukturelle Leitideen, die zusammen ein deutlich robusteres Betriebsmodell ergeben.

Podman startet Container als normale Linux-Prozessbäume. Kein zentraler Dienst, keine dauerhafte privilegierte Instanz, kein “Single Point of Failure”.

Diese Architektur erhöht die Transparenz in Debug-Situationen, verringert systemische Risiken und integriert sich natürlicher in das Prozessmodell des Host-Betriebssystems.

User Namespaces, kontrollierte UID/GID-Ranges und Overlay-Technologie ermöglichen einen Rootless-Betrieb, der ohne Administratorrechte auskommt. Das reduziert die Angriffsfläche, vereinfacht Mehrbenutzerszenarien und macht Container stärker zu einer nutzergetriebenen Ressource statt zu einem Systemdienst.

Infobox – Wesentliche Mechanismen des Rootless-Modus

– User Namespace zur Abbildung eines isolierten UID/GID-Sets

– Subuid/Subgid-Ranges im Filesystem

– FUSE-basierte Overlay-Implementierung

– Keine Privileg-Eskalation notwendig

– Keine Interaktion mit einem Root-Daemon

Aktuelle Entwicklungs- und Betriebsumgebungen stellen hohe Anforderungen an Transparenz, Sicherheit und Austauschbarkeit. Container sollen isoliert laufen, ohne den Host permanent zu privilegierten Operationen zu zwingen. Gleichzeitig wächst der Bedarf an offenen Standards, um Toolchains flexibel austauschen zu können.

Tabelle – Erwartete Eigenschaften zeitgemäßer Container-Stacks

| Anforderung | Bedeutung |

|---|---|

| Host-Sicherheit | Minimierung privilegierter Operationen |

| Offenheit/Standards | OCI-konforme Images, Runtimes und Spezifikationen |

| Modularität | Trennung von Build, Runtime und Registry |

| Nachvollziehbarkeit | Klare Prozesse statt versteckter Daemon-Logik |

| Mehrbenutzerfähigkeit | Rootless, isolierte Räume für einzelne User |

Podman adressiert diese Anforderungen konsequent durch Standardorientierung, modulare Werkzeuge (Podman, Buildah, Skopeo) und ein transparentes Prozessmodell.

In sicherheitskritischen oder stark geteilten Systemumgebungen ist rootloser Containerbetrieb ein unmittelbarer Vorteil. Podman bietet ihn nativ und ohne Workarounds. Gleichzeitig bleibt der Einstieg leicht, da die CLI bewusst an Docker angelehnt ist und bestehende Workflows kaum verändert werden müssen.

Praxisbox – Wo Podman greift – Entwicklung lokaler Workloads ohne

Daemon

– Betrieb kleinerer bis mittlerer Services in sicherheitssensitiver

Umgebung

– Testen und Verwalten von Images ohne zusätzliche Infrastruktur

– Nutzung standardkonformer Build- und Registry-Werkzeuge (Buildah,

Skopeo)

Die Kombination aus Minimalismus, Standardtreue und Rootless-Betrieb macht Podman zu einem Werkzeug, das sich gut in moderne Plattformstrategien einfügt und gleichzeitig ein präzises, leicht nachvollziehbares Container-Ökosystem bereitstellt.

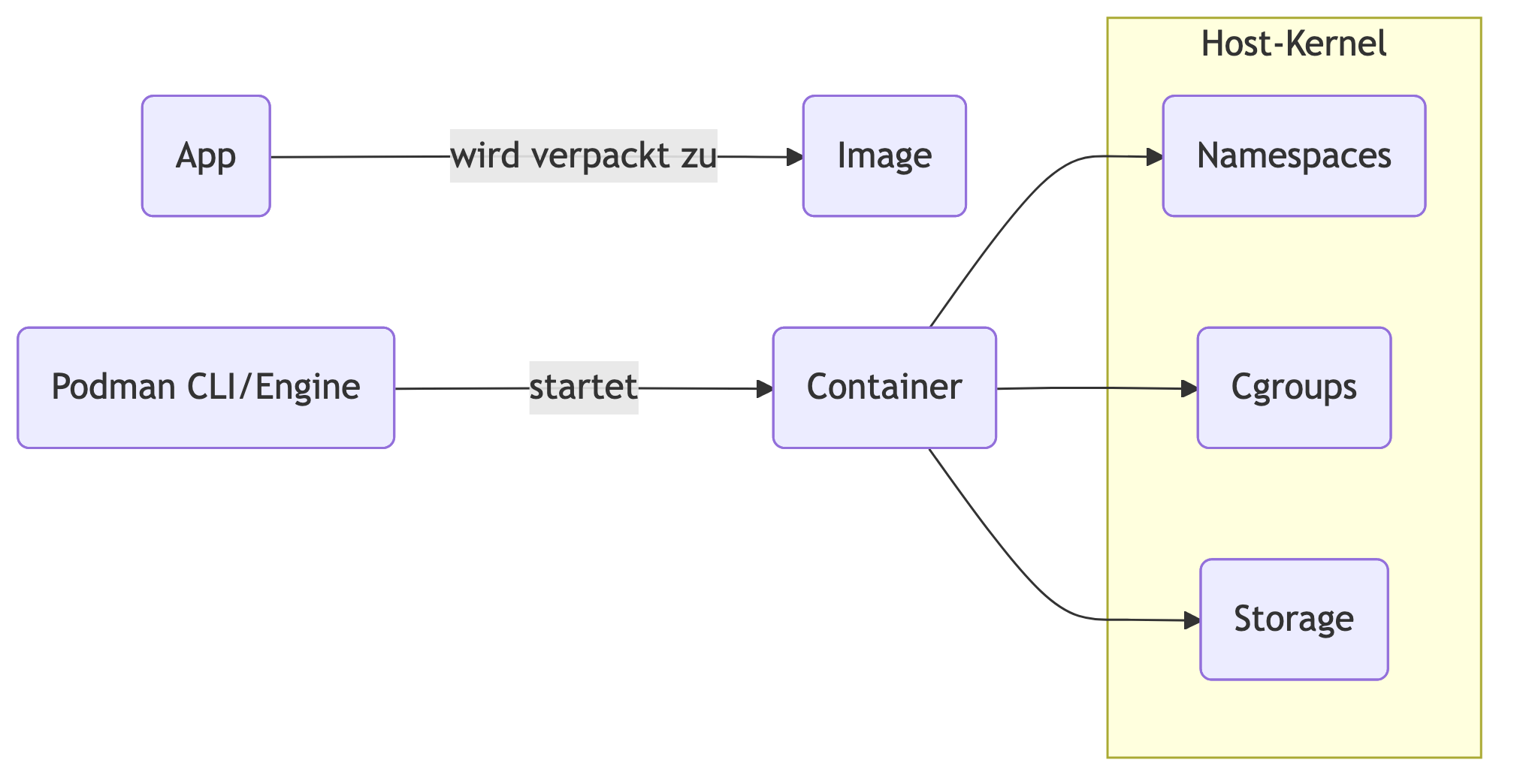

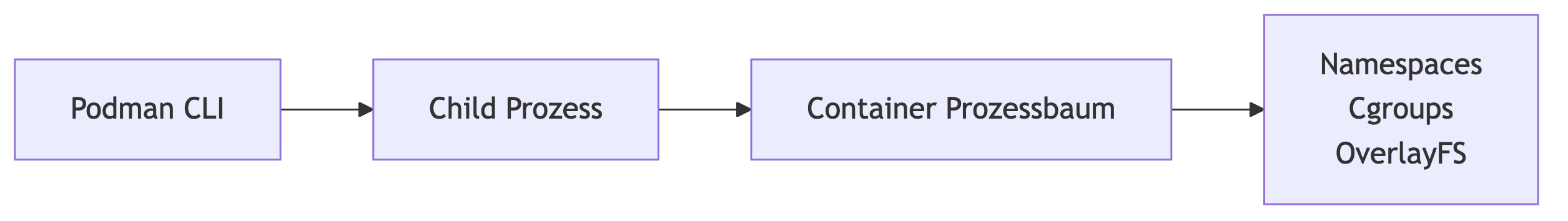

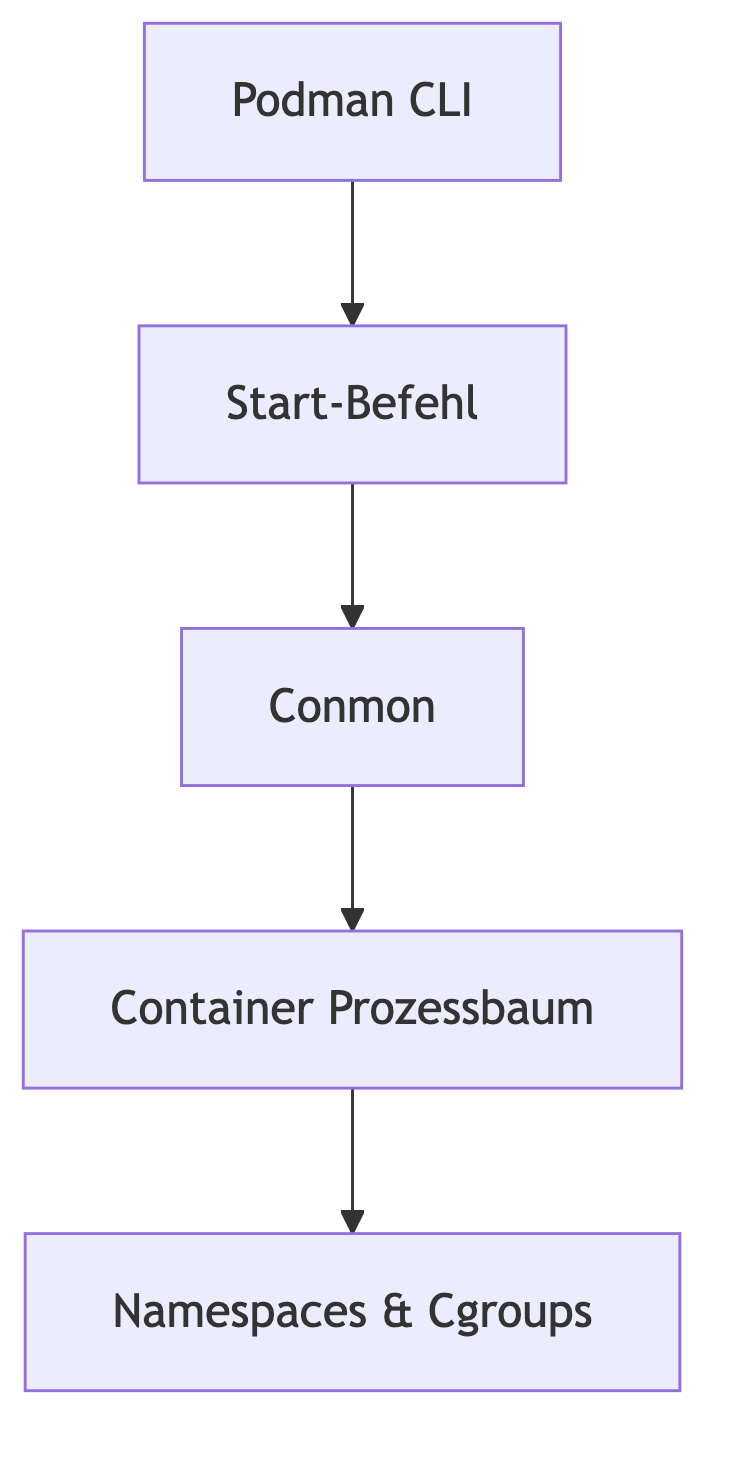

Podman setzt auf ein Laufzeitmodell ohne zentralen Hintergrunddienst. Es existiert kein privilegierter Daemon, der sämtliche Container überwacht oder steuert. Stattdessen wird jeder Container als eigenständiger Prozessbaum ausgeführt; Podman selbst fungiert lediglich als steuernde CLI, die die Laufzeitumgebung initialisiert und anschließend die Kontrolle vollständig an das Betriebssystem übergibt.

Container erscheinen im System als reguläre Prozesse des aufrufenden

Nutzers. Werkzeuge wie ps, top oder

Audit-Subsysteme liefern daher unmittelbare, ungefilterte Einblicke in

Laufzeit, Ressourcen und Verhalten.

Diese Transparenz verbessert Debugging und Fehlereingrenzung, da keine zusätzliche Abstraktionsschicht zwischen Container und Host existiert.

Da Podman keinen Daemon betreibt, entfällt eine potenzielle Single-Point-of-Failure-Komponente. Ein Absturz der CLI beendet lediglich das aktuelle Kommando; bereits laufende Container bleiben bestehen. Die Prozessüberwachung erfolgt im Hintergrund durch Conmon, eine kleine, spezialisierte Komponente, die unabhängig vom CLI-Prozess weiterläuft.

Infobox – Stabilitätsmerkmale

– Container laufen weiter, auch wenn die CLI beendet wurde

– Conmon überwacht Lebenszyklus und I/O des Containers

– Keine systemweite Engine, die neugestartet werden müsste

– Wartung und Updates betreffen nur das CLI-Binary

Ohne Daemon, der dauerhaft root-Rechte benötigt, entfallen umfassende Privilegien auf Systemebene. Podman arbeitet im Kontext des aufrufenden Nutzers: Dateien, Netzwerk, Container-Lebenszyklus – alles geschieht ohne einen persistierenden, privilegierten Prozess. Dies bildet die Grundlage für den Rootless-Betrieb, der insbesondere in Mehrbenutzersystemen ein zentrales Sicherheitsmerkmal ist.

Tabelle – Rechteverhalten Podman vs. Daemon-basierte Engines

| Aspekt | Podman (daemonlos) | Daemon-basierte Engines |

|---|---|---|

| Privilegierter Dienst | nicht vorhanden | erforderlich |

| Prozessmodell | normaler Benutzerprozess | zentraler, privilegierter Daemon |

| Rootless-Betrieb | nativ, ohne Workarounds | oft eingeschränkt oder komplex |

| Fehlerauswirkung CLI | keine Auswirkung auf laufende Container | potenzielle Abbrüche |

Durch die daemonlose Architektur fügt sich Podman nahtlos in den normalen Betriebsmodus eines Linux-Systems ein. Container sind Prozesse wie andere auch; ihre Verwaltung erfolgt über etablierte Mechanismen des Kernels und nicht über eine proprietäre Zwischenschicht. Dies macht Verhalten und Sicherheit messbar, nachvollziehbar und administrativ überschaubar.

Diese Kombination aus Prozessklarheit, Stabilität und sicherheitsorientiertem Rechtekonzept ist der technische Kern von Podmans Designphilosophie.

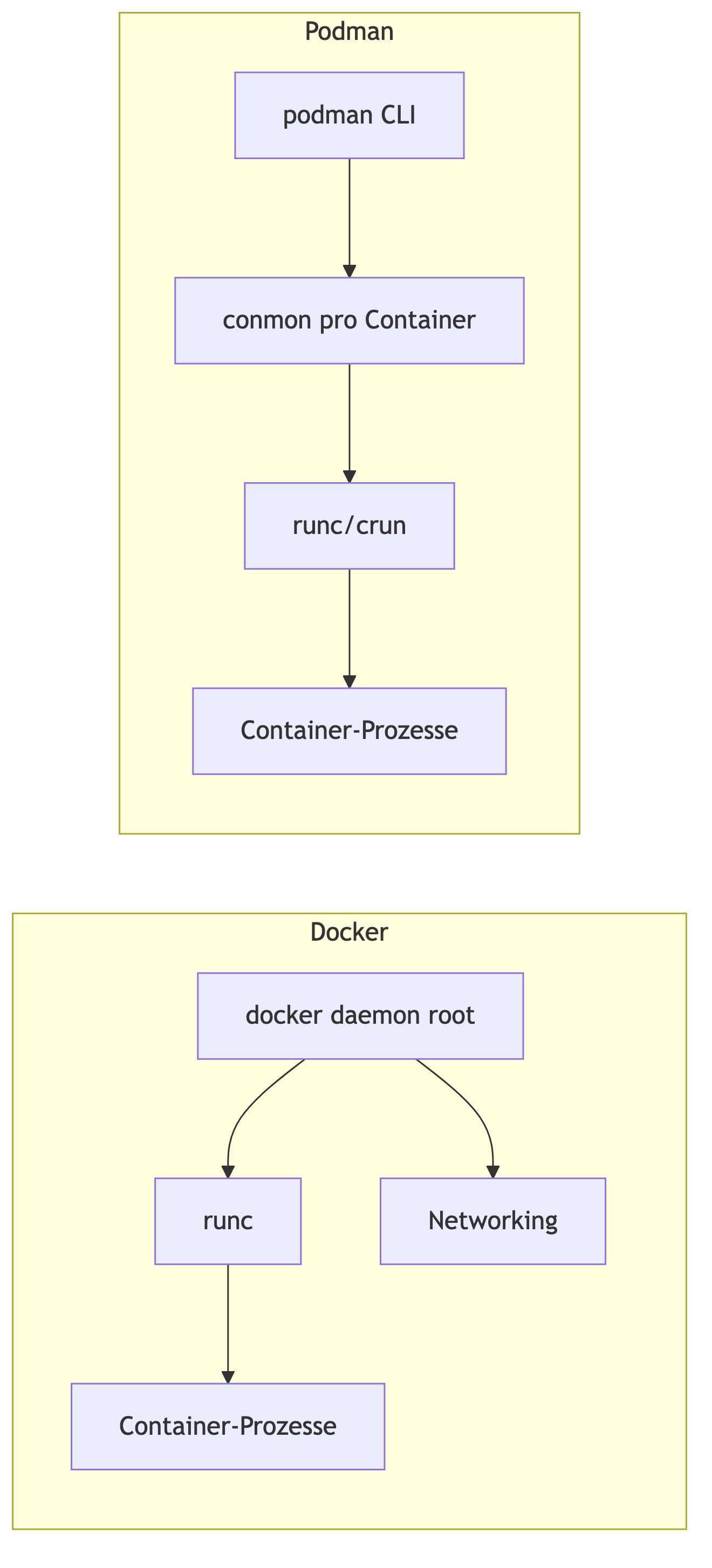

Docker bietet einen durchgängigen Workflow aus Build, Image-Verwaltung und Runtime – jedoch in Form eines monolithischen, privilegierten Daemons. Dieser übernimmt Prozessüberwachung, Storage, Netzwerk, Build-Pipeline und Lifecycle-Management zentral.

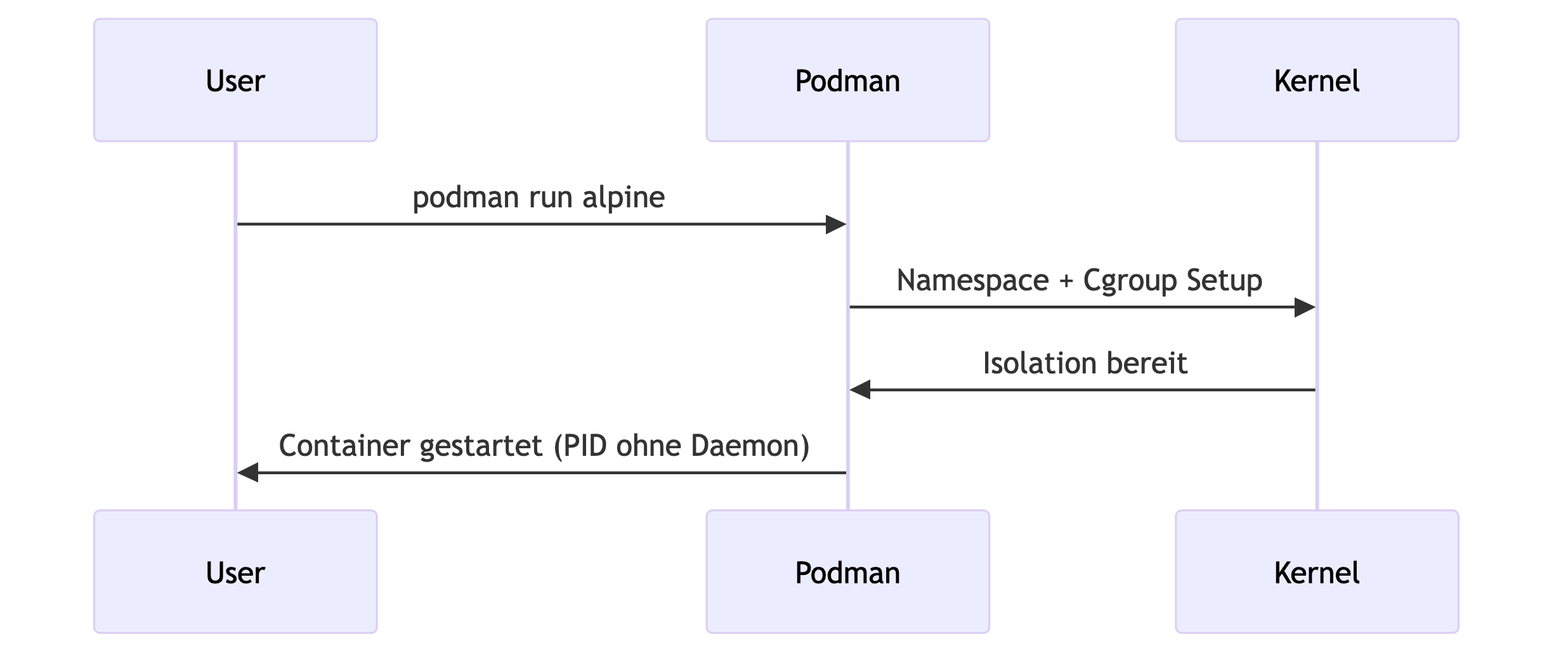

Podman kehrt dieses Modell um. Die Kontrolle liegt nicht in einem systemweiten Dienst, sondern im Nutzerkontext und im Linux-Prozessmodell. Die Engine reduziert sich auf CLI, Conmon und Runtime, ohne eine dauerhafte, privilegierte Zwischeninstanz.

Infobox – Grundannahmen beider Modelle

– Docker: zentraler Daemon, Privilegienbündelung, einheitlicher

Kontrollpunkt

– Podman: dezentrale Steuerung, Prozesse pro Container, kein

privilegierter Hintergrunddienst

Der strukturelle Unterschied lässt sich präzise darstellen:

Docker besitzt einen einzigen, allzuständigen Daemon. Podman erzeugt pro Container einen Conmon-Prozess und trennt damit Verantwortung und Fehlerbereiche sauber voneinander.

Docker benötigt root – direkt oder indirekt. Zugriff auf

/var/run/docker.sock entspricht faktisch Host-Root.

CI/CD-Pipelines oder Entwicklungsumgebungen, die diesen Socket

weiterreichen, öffnen damit einen höchstkritischen Pfad.

Podman arbeitet ohne privilegierten Daemon. Die CLI läuft im Nutzerkontext, nutzt Kernel-Features wie Namespaces und cgroups direkt und benötigt kaum erhöhte Rechte. Dadurch entfällt der gesamte Socket-Angriffsvektor.

Tabelle – Privilegienmodell

| Mechanismus | Docker | Podman |

|---|---|---|

| Hintergrunddienst | ja, root | nein |

| Socket als Root-Ersatz | ja | nein |

| Rootless-Betrieb | optional, selten genutzt | Standard |

| Angriffsfläche | erhöht | deutlich reduziert |

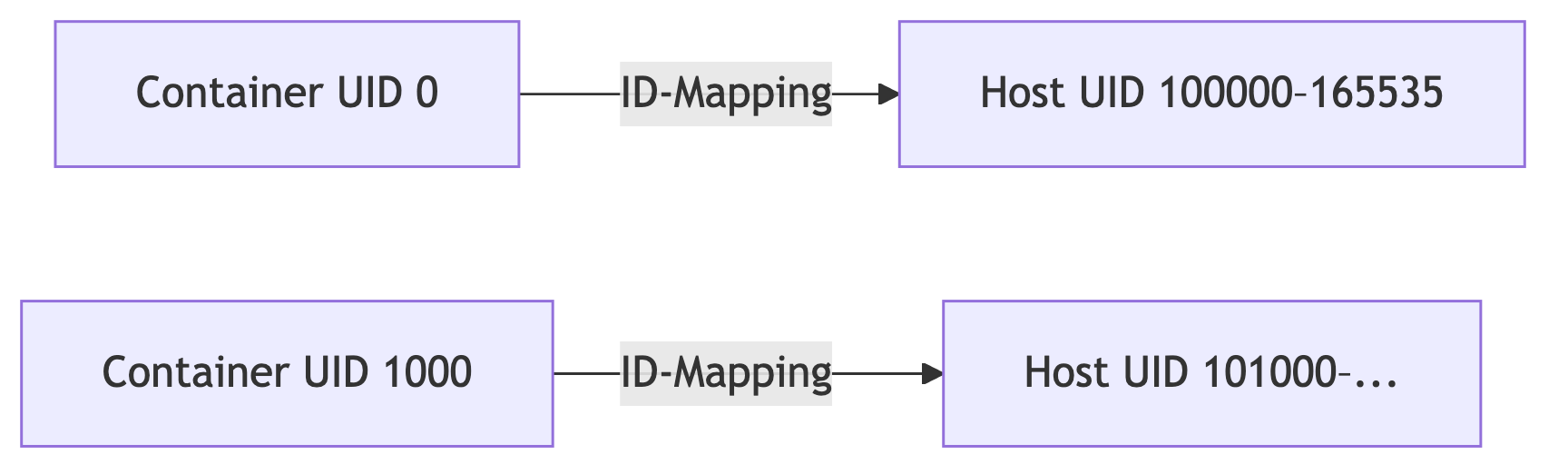

Podmans Rootless-Modus basiert darauf, dass Benutzer- und Gruppen-IDs aus dem Container in einen unprivilegierten Bereich auf dem Host gemappt werden. “root im Container” ist daher nicht “root im Host”.

Der Container agiert intern wie gewohnt, verliert jedoch sämtliche Host-Privilegien. Docker besitzt zwar userns-remap, aber nicht als tief integrierten Standard.

Docker verdeckt Containerprozesse hinter dem Daemon. Podman macht sie sichtbar:

$ ps -ef | grep nginx

1000 4321 4310 nginx: master processContainer verhalten sich wie reguläre Nutzerprozesse; damit stehen

alle klassischen Debug- und Auditwerkzeuge unmittelbar zur Verfügung

(strace, lsof, systemd-cgls,

Audit-Logs).

Docker verwaltet Storage zentral über den Daemon. Podman verwendet

denselben Overlay-Mechanismus, nutzt ihn jedoch über die Library

containers/storage im Nutzerkontext.

Besonderheiten:

– jedes Nutzerkonto erhält ein eigenes Storage-Layout

– rootless: Einsatz von fuse-overlayfs

– keine globalen Pfade, kein privilegierter Storage-Dienst

Das verbessert Isolation und eignet sich besonders für Mehrbenutzersysteme.

Docker bringt ein internes, daemonabhängiges Netzwerk-Subsystem mit.

Podman entwickelte Netavark: eine nicht-daemonbasierte, modularere Engine, die Routing, NAT und DNS direkt integriert und ohne die Komplexität klassischer CNI-Plugins auskommt.

Tabelle – Netzwerkmodell

| Aspekt | Docker | Podman (Netavark) |

|---|---|---|

| Abhängigkeit Daemon | hoch | keine |

| Architektur | monolithisch | modular, CLI-getrieben |

| Betrieb in Rootless | eingeschränkt | nativ |

Docker unterstützt viele Security-Features, nutzt sie aber häufig optional:

– SELinux-Profile

– Seccomp-Filter

– Capability-Reduktion

Podman bindet diese Mechanismen eng in den Standardbetrieb ein. Besonders relevant: Der Docker-Socket als Root-Einfallstor entfällt vollständig. Rootless-Betrieb verhindert strukturelle Privilegieneskalationen.

Security-Highlights Podman

– keine zentrale Root-Instanz

– SELinux-Kontexte konsistent gesetzt

– seccomp und capabilities standardmäßig aktiv

– ID-Mapping als Kernmechanismus statt Add-on

Konkrete Effekte für Entwicklung, Betrieb und Sicherheit:

Checkliste – spürbare Unterschiede

– keine Sonderrechte für lokale Container-Builds

– keine Socket-Risiken in Pipelines

– bessere Auditierbarkeit im Host-Prozessmodell

– robuste Isolation auf Shared Hosts

– konsistente Einbindung distributionsnaher Security-Komponenten

– nahezu identische CLI zu Docker (geringe Umstiegskosten)

Podman bietet damit eine feinere Architektur, geringere Angriffsfläche und besser integrierte Sicherheitsmechanismen – ohne Bruch bestehender Workflows.