Der Rootless Mode ist eine der bedeutendsten Entwicklungen im Container-Ökosystem der letzten Jahre. Er stellt das traditionelle Sicherheitsmodell auf den Kopf, indem er Container nicht mit privilegierten Rechten startet, sondern bewusst innerhalb der Einschränkungen eines normalen Benutzerkontos ausführt. Rootless Container sind damit nicht einfach „Container ohne Root“, sondern ein komplettes Sicherheitskonzept: konsequente Isolation, minimale Angriffsfläche, keine Abhängigkeit von privilegierten Daemons und ein Prozessmodell, das sich exakt am Kernel orientiert. Podman hat dieses Modell früh implementiert und präziser als andere Engines operationalisiert.

In einem rootlosen Container existiert „root“ nur als UID 0 im User Namespace. Das bedeutet:

Damit wird eine der größten Sicherheitslücken des klassischen Docker-Modells geschlossen: Dort entspricht root im Container meist root auf dem Host – ein kritisches Risiko.

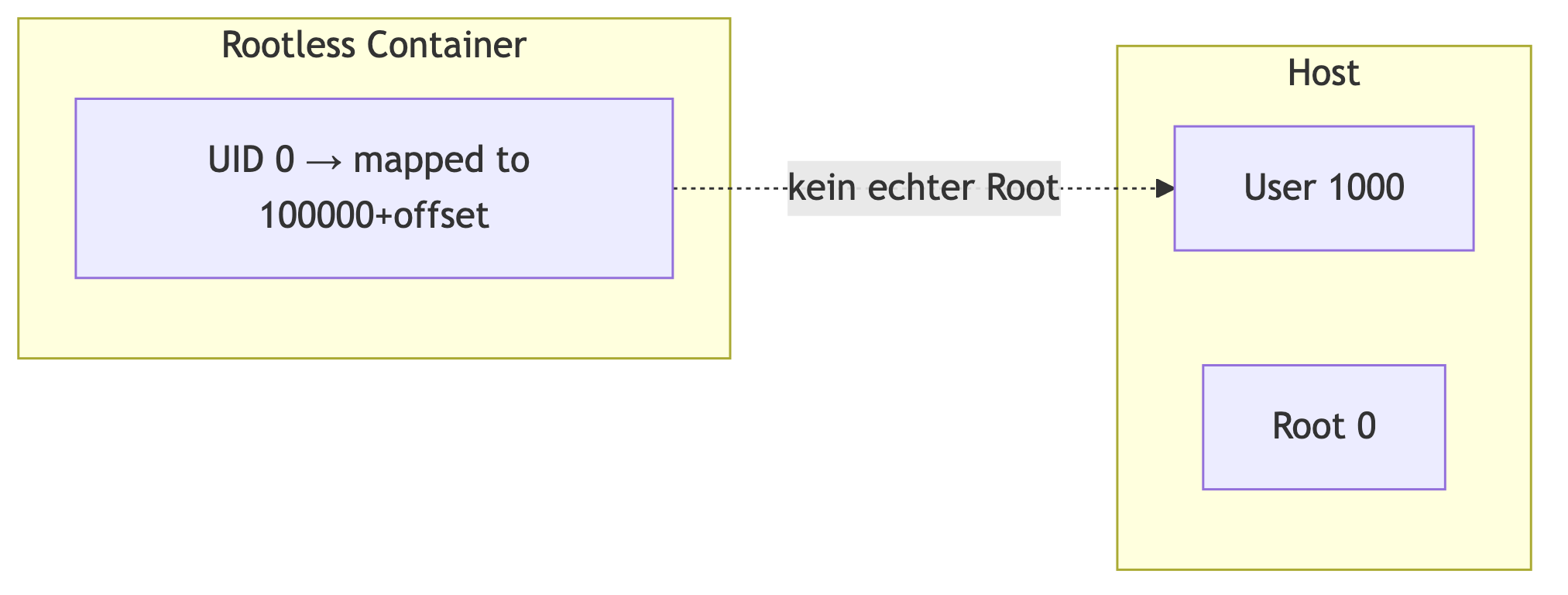

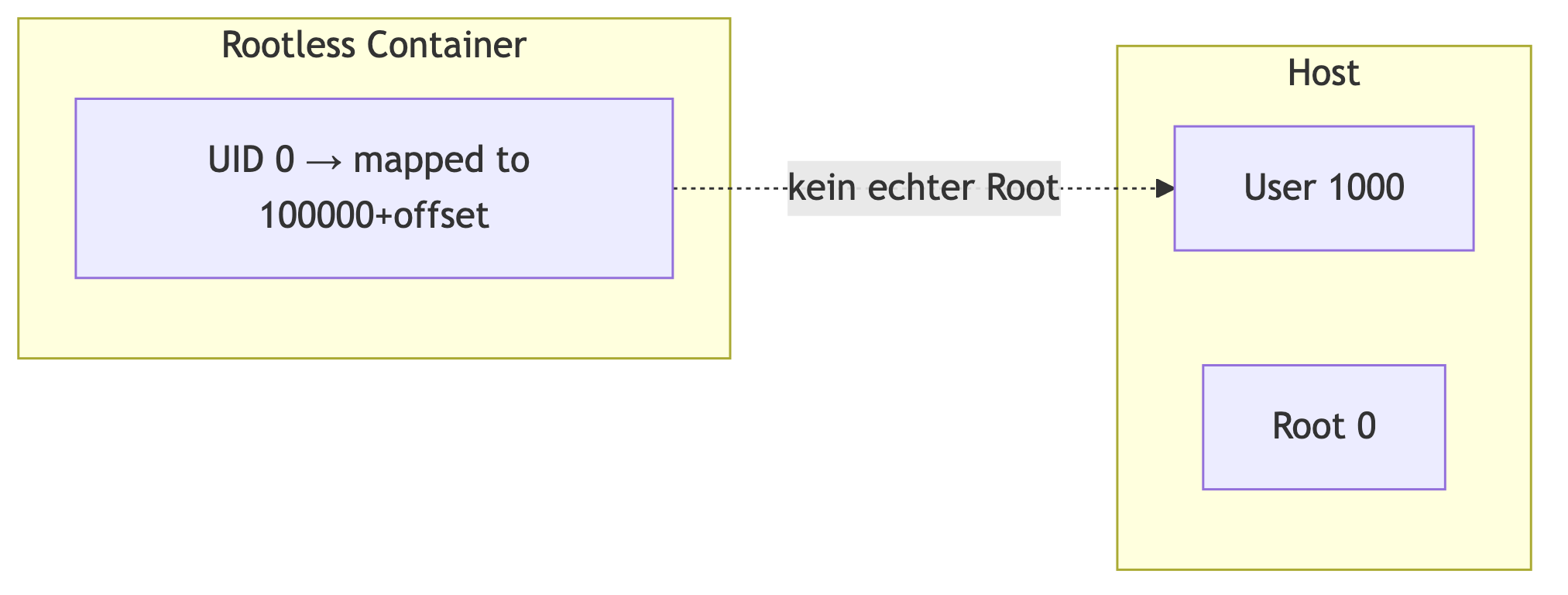

Ein einfaches Modell zeigt den Unterschied:

Die Root-Identität im Container ist eine Abbildung, keine Privilegieneskalation.

User Namespaces ermöglichen die Neuzuordnung von Benutzer- und Gruppen-IDs. Podman reserviert dafür zwei Dateien:

/etc/subuid/etc/subgidBeispiel:

alice:100000:65536Alice erhält damit einen Bereich von 65.536 benutzbaren UIDs im Container.

Diese Mapping-Bereiche werden zu Container-internen Root- und Systemkonten. Isolation entsteht, weil:

Kurz: Der Rootless Mode nimmt Root den Schrecken, da er aus Root eine harmlose User-ID macht.

Ein wesentlicher Unterschied zwischen Podman und Docker ist das Fehlen eines privilegierten Daemons. Podman nutzt den Kernel direkt:

dockerd, der als root läuftJeder Containerstart ist ein normaler Prozess, der dem Benutzer gehört.

Das reduziert die Angriffsfläche dramatisch. Ein Angreifer müsste:

Das ist wesentlich schwieriger, als einen privilegierten Daemon zu kapern.

Container-Netzwerkbetrieb ist klassisch ein privilegierter Vorgang (Netzwerkinterfaces anlegen, Routen setzen, NAT konfigurieren). Im Rootless Mode geht das nicht direkt. Stattdessen nutzt Podman:

Diese Implementierungen erlauben Netzwerkbetrieb ohne Root-Rechte, allerdings:

Rootless Networking ist funktional, aber bewusst sicherheitsbetont und eingeschränkt.

Mounting ist ein privilegierter Vorgang. Im Rootless Mode gelten daher:

/var/lib,

/proc/sys, /dev/*)Podman speichert rootlose Container standardmäßig unter:

~/.local/share/containersund nicht unter /var/lib/containers.

Praktische Konsequenz: Rootless Mode eignet sich besonders für Anwendungsstacks, weniger für Infrastrukturrollen wie Storage, Monitoring-Agenten oder Low-Level-Networking.

Rootless Container erhalten einen eigenen cgroup-Baum im User Slice:

/user.slice/user-1000.slice/user@1000.serviceDies erlaubt:

Aber:

Für die meisten Anwendungscontainer ist das ausreichend.

Rootless Container können als systemd-User-Services betrieben werden:

systemctl --user enable myapp.serviceDamit sie auch ohne Login laufen:

loginctl enable-linger aliceRootless Container werden so zu strukturierten, persistenten Diensten – ohne Root und ohne globale Effekte.

Der Rootless Mode ist nicht nur für Entwickler sinnvoll, sondern besonders für Shared Hosts:

In diesen Szenarien verhindert Rootless Mode, dass Container anderer Benutzer:

Ein Container ist damit ein „prozessgegossenes Benutzerkonto“.

rootless ist sicherer, aber nicht universell passender. Einschränkungen:

Rootless Mode ist ideal für:

Nicht ideal für:

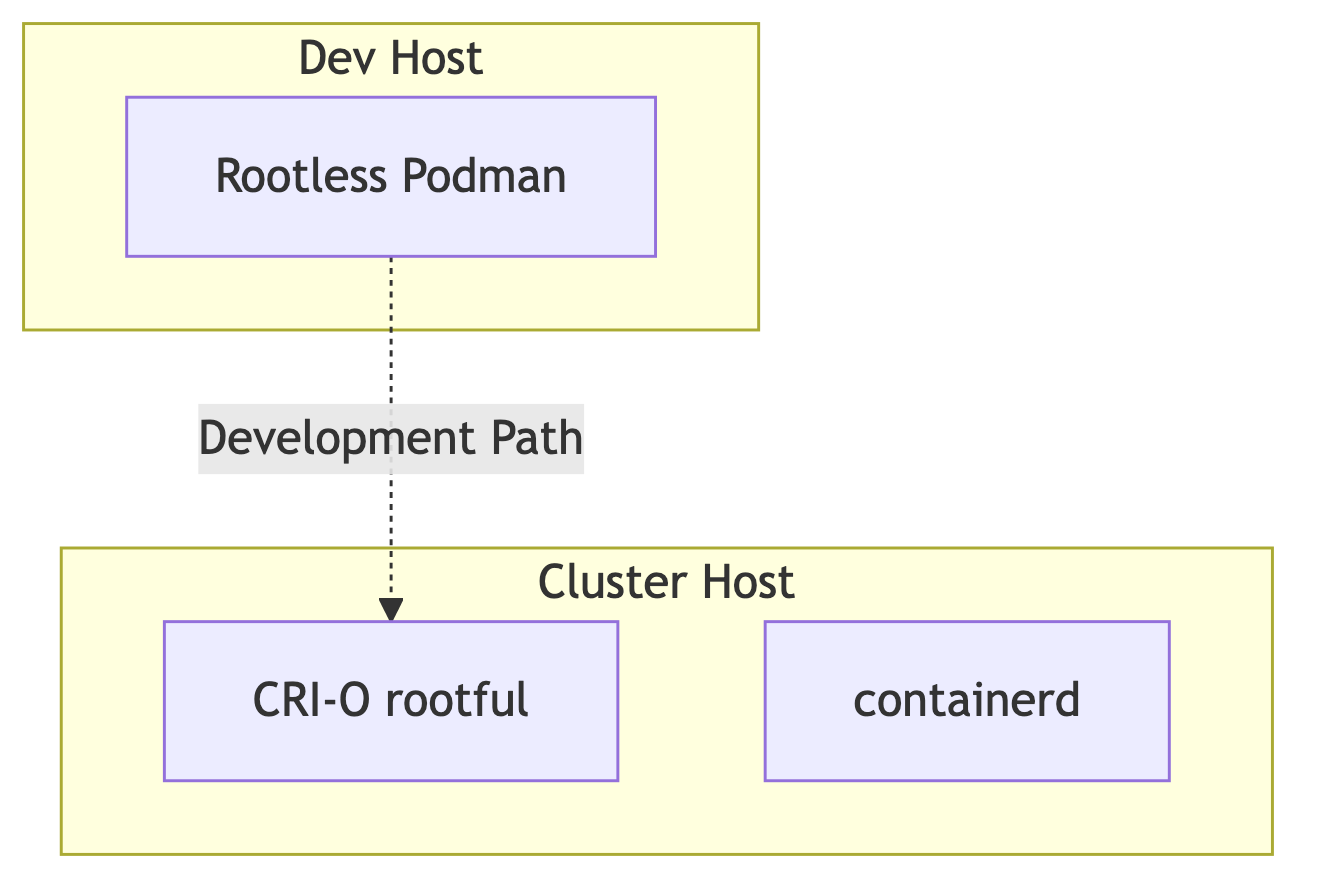

Kubernetes kann rootless Container nicht direkt orchestrieren, aber Entwickler nutzen Podman + Rootless häufig als:

Auf Infrastructure Nodes benötigt Kubernetes meist rootful Engines (CRI-O, containerd), aber für Edge- und Client-Szenarien ist Rootless Mode sehr attraktiv.

Ein Architekturmodell:

Der Rootless Mode ist damit integraler Teil moderner Sicherheitsarchitekturen.

Der Rootless Mode bringt Sicherheit nicht durch Mauern, sondern durch Abwesenheit von Privilegien. Er verschiebt Containerbetrieb in die Sphäre der normalen Benutzer, ohne Funktionalität zu verlieren – und setzt damit einen neuen Standard für sichere, hostnahe Prozessisolation.