Sicherheit und Isolation sind die Kernversprechen moderner Container-Laufzeiten. Viele Artikel reduzieren das Thema auf „Container sind leichtgewichtige VMs“, aber tatsächlich ist Sicherheit im Containerumfeld ein Schichtmodell aus Kernelmechanismen, Namespaces, Cgroups, User-Mapping, Seccomp-Regeln und optionalen Features wie SELinux oder AppArmor. Podman bringt diese Mechanismen in einer Form zusammen, die besonders präzise und transparent ist, weil Podman bewusst ohne zentralen Daemon arbeitet. Isolation ist hier kein Nebenprodukt, sondern Ausgangspunkt des Designs.

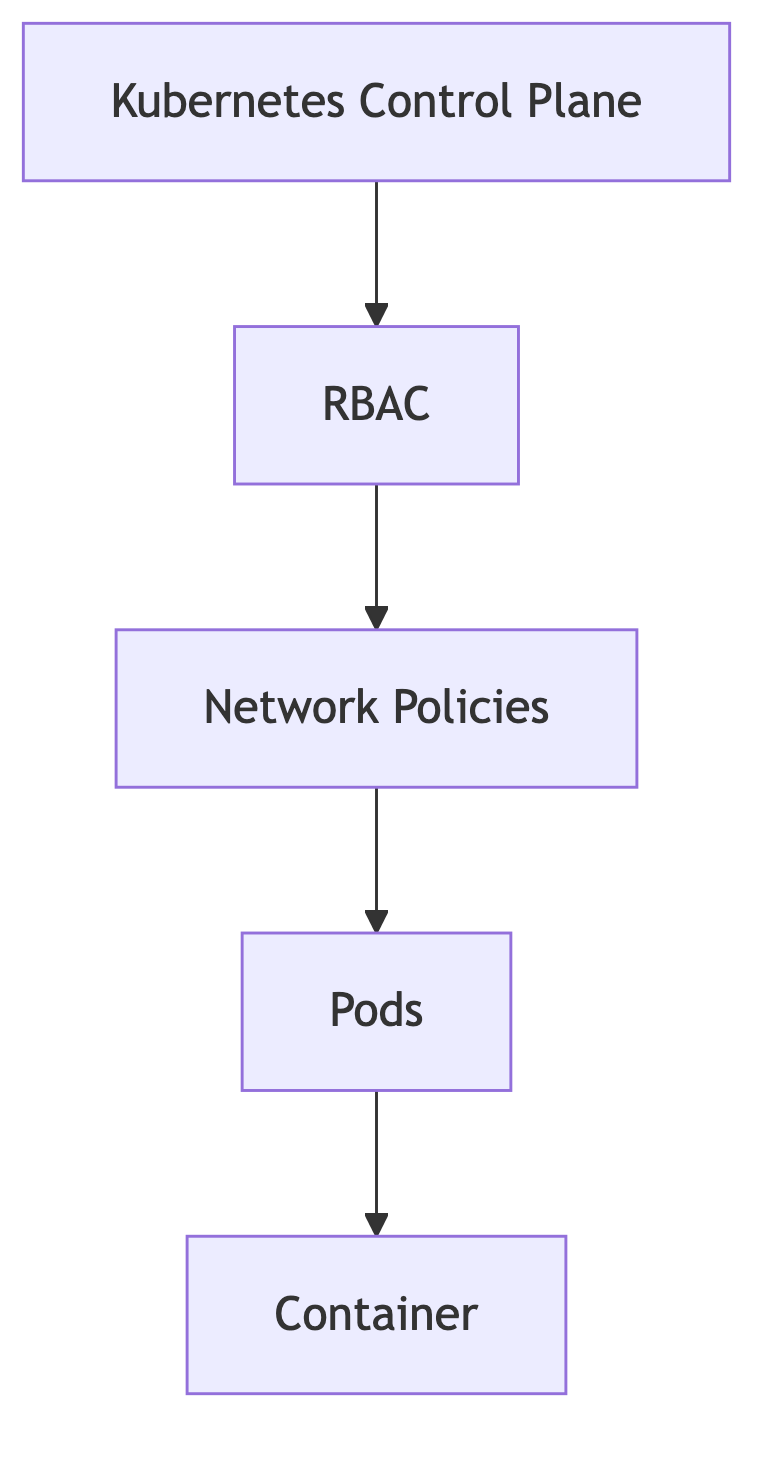

Kubernetes wiederum ergänzt diese lokalen Mechanismen durch Cluster-Isolation, RBAC, Network Policies und Multi-Tenancy auf der Control-Plane. Sicherheit entsteht erst durch die Kombination beider Ebenen.

Container sind keine Sandbox-Technologie. Sie sind eine orchestrierte Nutzung vorhandener Linux-Funktionen. Jede sicherheitsrelevante Maßnahme, die Podman oder Kubernetes anbietet, ist letztlich ein Frontend für Mechanismen, die bereits im Kernel existieren.

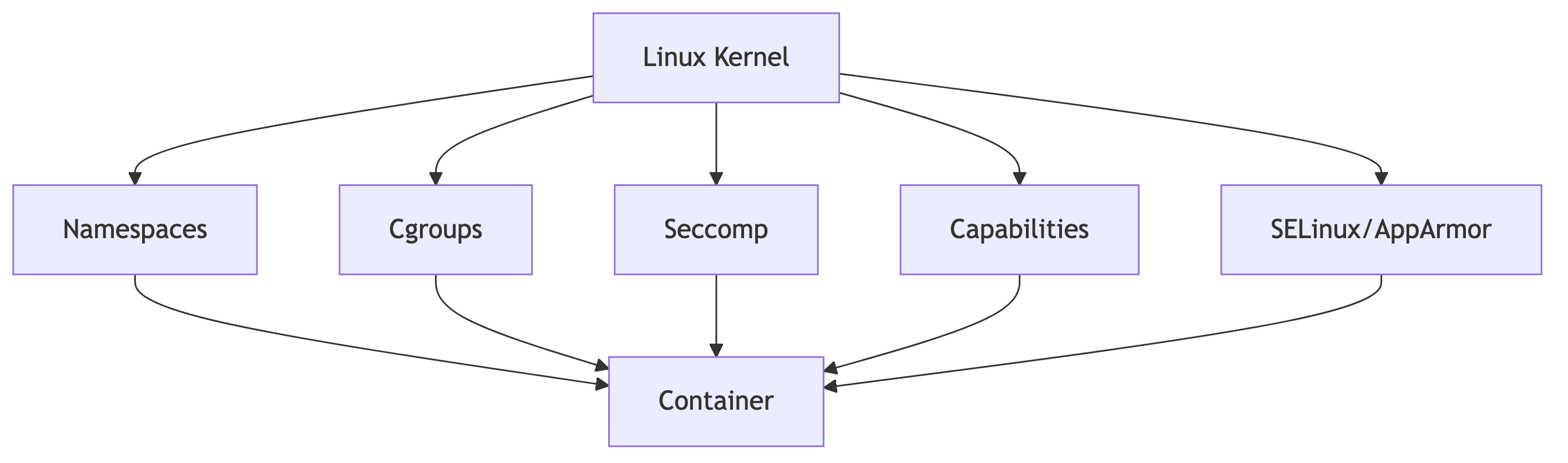

Pod-Isolation basiert auf:

Namespaces

cgroups – Ressourcenbegrenzung (CPU, RAM, IO)

Seccomp – Systemaufruffilter

SELinux/AppArmor – Label-basierte Zugriffskontrolle

Capabilities – granulare Privilegien statt vollwertiger Rootrechte

Diese Mechanismen definieren, was ein Container sehen, anfassen oder ausführen darf.

Ein Überblick:

Der Container ist kein „Layer über Linux“, sondern ein Produkt dieser Mechanismen.

Podman wurde von Anfang an so entworfen, dass Container rootlos laufen können. Rootless Container maximieren Sicherheit nicht durch Hinzufügen zusätzlicher Schichten, sondern durch das Weglassen privilegierter Bereiche.

Ein Rootless Container:

Diese Form von Isolation verhindert ganze Klassen von Angriffen: Keine Ausbrüche, die über Root-Escalation erfolgen könnten, weil Root im Container nicht Root im Host bedeutet.

Rootless Mode bietet damit:

Gerade auf Shared Hosts oder Dev-Systemen ist Rootless ein massiver Sicherheitsgewinn.

Containerprozesse laufen nicht automatisch mit vollem Root-Privilegset. Podman reduziert die Linux-Capabilities eines Containers standardmäßig stark:

Ein minimiertes Capability-Set:

--cap-drop=all

--cap-add=NET_BIND_SERVICEBeispiel: Ein Webserver darf Port 80 öffnen, aber keine Systemkonfiguration verändern.

Capabilities sind das Gegenteil von „alles oder nichts“. Sie sind ein Präzisionswerkzeug.

Seccomp ermöglicht es, bestimmte Systemcalls zu blockieren oder einzuschränken. Podman nutzt standardmäßig ein restriktives Seccomp-Profil, das Hunderte von potentiell gefährlichen Syscalls deaktiviert.

Beispiel:

seccompProfilePath=/usr/share/containers/seccomp.jsonBlockiert werden typischerweise:

mountswaponumount2rebootptraceSeccomp verhindert Ausbruchsszenarien auf Kernel-Ebene und ist bei Podman immer aktiv, außer explizit deaktiviert.

Wenn SELinux aktiv ist (z. B. Fedora, RHEL, CentOS), weist Podman Containern automatisch Labels zu:

:Z

:zDamit wird ein Container auf exakt definierte Bereiche im Filesystem beschränkt. Selbst wenn ein Container ausbricht, kann er damit nur auf Bereiche zugreifen, die korrekt gelabelt sind.

In Kubernetes wird dasselbe Modell genutzt – aber auf Cluster-Ebene, ergänzt durch:

Podman übernimmt dasselbe Labeling auf Single-Host-Ebene.

Kubernetes erweitert Isolationskonzepte von „Container“ auf „Cluster“:

Ein Diagramm zeigt die übergeordnete Ebene:

Container-Isolation ist hier nur der unterste Layer.

Podman-Pods haben:

Sie sind Absichtseinheiten, keine Isolationseinheiten. Pods sind bewusst eng gekoppelt – das Gegenteil von strikter Isolation.

In Kubernetes gilt dasselbe: Ein Pod ist eine gemeinsame Sandbox für ein Set von Containern.

Die Isolation findet zwischen Pods statt, nicht innerhalb eines Pods.

Podman-Netze:

Kubernetes-Netze:

Wichtig: Podman simuliert keine CNI. Es gibt keine egress/ingress Policies und kein per-Pod Routing über Nodes hinweg.

Angriffsflächen im Containerumfeld lassen sich auf vier Ebenen reduzieren:

Kernel-Ebene

Host-Ebene

Container-Ebene

Orchestrator-Ebene

Podman adressiert Ebene 1–3 perfekt, Kubernetes Ebene 4–5. Erst zusammen entsteht vollständige Isolation.

Ein zentrales Designprinzip von Podman lautet: „Rootless ist der Standard, nicht die Ausnahme.“

Rootless bietet:

/devDas ist ein fundamentaler Unterschied zum klassischen Docker-Modell.

Sicherheit und Isolation sind bei Podman kein Zusatzmodul, sondern der strukturelle Kern. Die Kombination aus Kernelmechanismen, rootlosen Ausführungsmodellen, Benutzerkontexten und präzisen Restriktionswerkzeugen schafft eine Umgebung, in der Containerprozesse klar begrenzt, vorhersehbar und sicher laufen – und in der Kubernetes auf höheren Ebenen zusätzliche Schutzschichten einzieht, ohne die Basismechanismen zu ersetzen.