Das Kommando podman generate systemd gehört zu den

unterschätzten Werkzeugen im Podman-Ökosystem. Es ist die Brücke

zwischen Container-Laufzeit und klassischer Linux-Systemarchitektur, die

konsequent auf systemd setzt. Während viele Entwickler Containerservices

manuell starten oder über Shell-Skripte orchestrieren, ermöglicht dieses

Kommando eine formal korrekte, robuster überwachte und reproduzierbare

Integration in den init-Prozess eines Systems – und das sowohl im

systemweiten als auch im User-Scope.

podman generate systemd erzeugt native systemd-Units aus

Containern oder Pods. Die generierten Units enthalten exakt die für den

Betrieb notwendigen Parameter, die auch bei einem manuellen

podman run verwendet wurden. Das Ergebnis ist eine

textuelle Beschreibung des gewünschten Laufzeitverhaltens, die systemd

vollwertig interpretieren kann.

Das Modell wirkt zunächst unspektakulär, entpuppt sich aber schnell als mächtige Automatisierungsbrücke:

journalctl, Targets, Timer, Unit-Abhängigkeiten.Damit entsteht ein natürlicher Übergang von der experimentellen CLI-Arbeit eines Entwicklers zur produktionsnahen, kontrollierten Ausführung eines Services.

Ein typischer Entwicklungsablauf startet mit einem Container, der

interaktiv oder über podman run getestet wurde. Genau

dieser Container wird dann zur Vorlage der systemd-Unit:

podman generate systemd --new --files --name webappOptionen im Überblick:

--new erzeugt eine Unit, die den Container bei jedem

Start neu erstellt.--name referenziert den Container oder Pod.--files schreibt die Unit-Dateien in das aktuelle

Verzeichnis.Der Unterschied zwischen --new und

--name-only ist in produktionsnahen Szenarien entscheidend:

--new vermeidet Altlasten, indem beim Start keine

bestehenden Containerinstanzen reaktiviert werden. Das garantiert eine

definierte, idempotente Laufzeit.

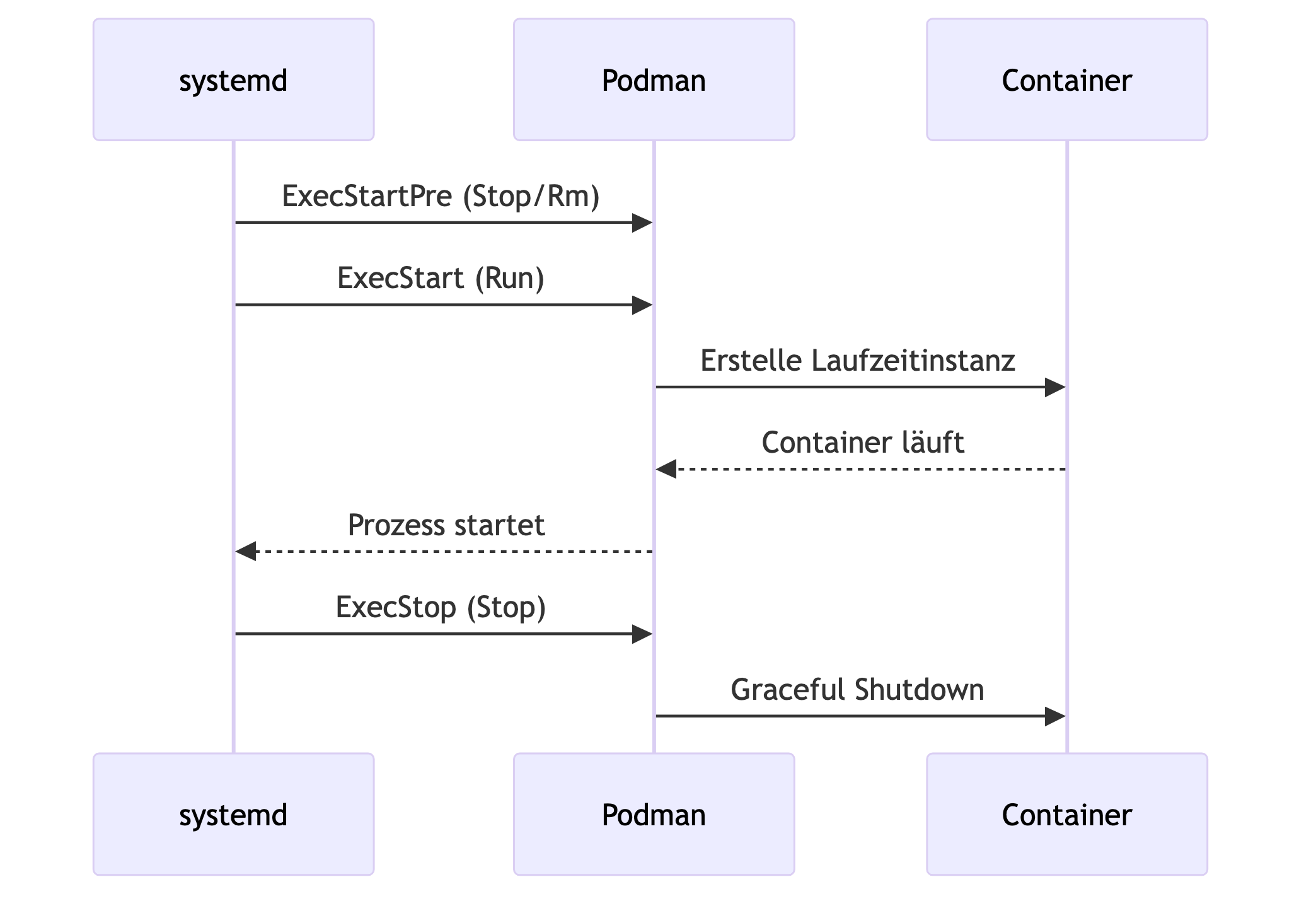

Eine generierte Unit ähnelt strukturell folgenden Fragmenten:

[Service]

ExecStartPre=/usr/bin/podman rm -f webapp

ExecStart=/usr/bin/podman run ...

ExecStop=/usr/bin/podman stop -t 10 webapp

Restart=on-failureDie Datei ist vollständig editierbar und entspricht exakt der Semantik einer nativen systemd-Service-Definition.

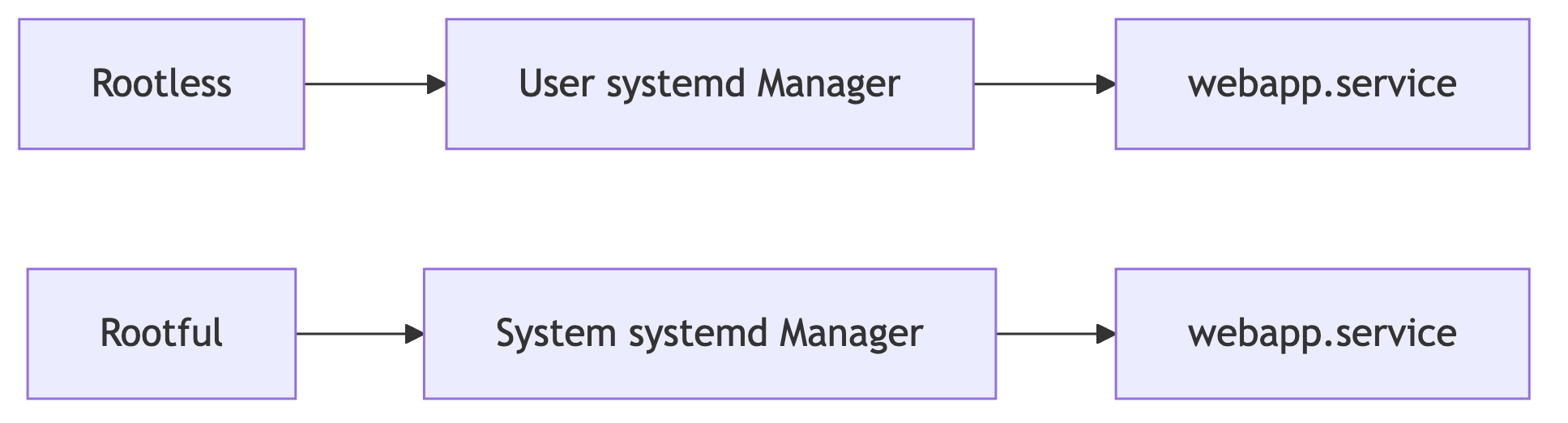

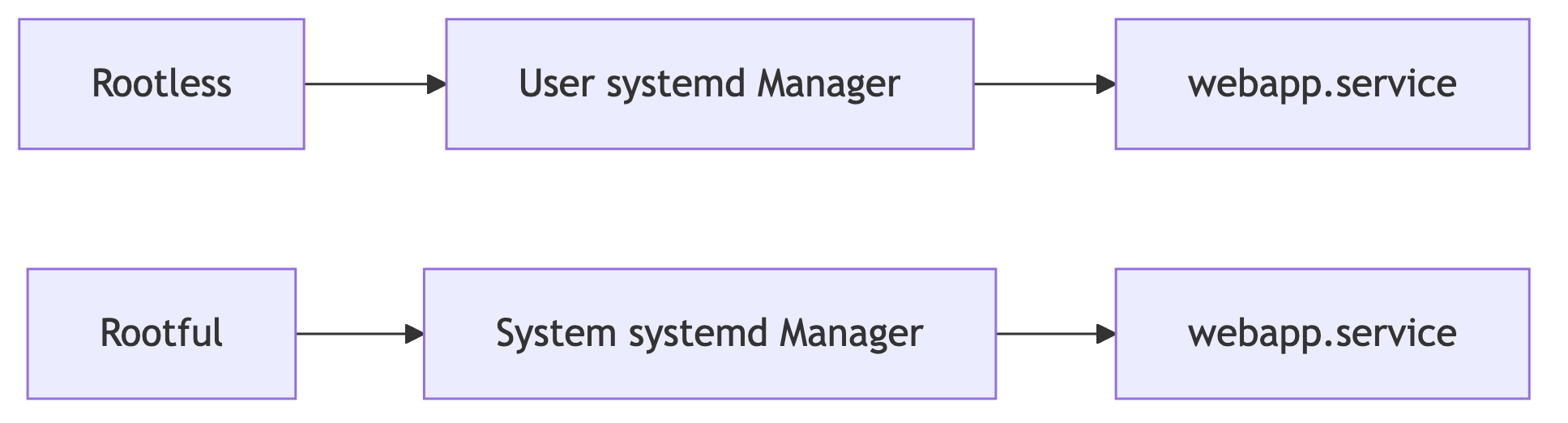

Die Integration unterscheidet sich je nachdem, ob der Container rootless oder rootful betrieben wird:

Rootless Container:

systemctl --user enable webapp.serviceVoraussetzung:

loginctl enable-linger <user>Rootful Container:

sudo systemctl enable webapp.serviceDas Rootless-Modell gleicht einem Multi-Tenant-Server: Jeder Benutzer darf seine eigenen, isolierten Dienste betreiben, ohne den Systemadministrator zu involvieren.

Eine abstrahierte Gegenüberstellung:

Der Vorteil: Die Betriebsumgebung eines Containers ist eindeutig an den Prozesskontext gebunden.

Neben Containern lassen sich auch komplette Pods – also logische Gruppierungen mehrerer Container – in systemd-Units überführen:

podman generate systemd --new --files --name shipping-podDie resultierende Unit verwaltet dann den gesamten Pod als kohärente Einheit. Das ist besonders interessant, wenn sidecar-basierte Infrastrukturen oder minimalistische Microservice-Kombinationen genutzt werden, jedoch kein Kubernetes zum Einsatz kommt.

Systemd bietet ein umfassendes Dependency- und Startup-Framework. Die generierten Units können zielgerichtet dort eingehängt werden:

Typische Erweiterungen:

After=network-online.target

Wants=network-online.targetoder bei filebasierten Startbedingungen:

RequiresMountsFor=/data/appDieser Mechanismus sorgt dafür, dass der Container vollständig in die Bootsequenz des Systems eingepasst wird. Podman selbst orchestriert keine Startreihenfolge – systemd dagegen ist genau dafür gebaut.

Ein Vorteil der systemd-Integration ist das einheitliche Logging:

journalctl -u webapp.service -fDadurch liegt die Container-Logik nicht mehr in isolierten JSON- oder textbasierten Containerlogfiles, sondern wird direkt ins Journaling-System gepumpt. Das erleichtert Diagnose, Monitoring und Betriebsführung.

Bei Rootless-Containern:

journalctl --user -u webapp.service -fDas wirkt zu Beginn wie ein Bruch mit der Docker-Tradition, ist im Enterprise-Kontext aber ein klarer Vorteil: ein konsistenter, zentral überwachbarer Logkanal.

Die generierte Unit bildet mechanisch das ab, was Podman tun würde,

wenn der Nutzer podman run oder podman start

manuell absetzen würde. Diese Mechanik lässt sich als Ablaufkette

darstellen:

Die klaren Phasen – Pre-Start, Start, Stop – machen nachvollziehbar, warum systemd hier zuverlässiger arbeitet als beliebige Shell-Skripte oder Cron-basierte Konstrukte.

Viele generierte Units enthalten bereits:

Restart=on-failureFür dauerhaft laufende Serverprozesse empfiehlt sich:

Restart=alwaysPodman überträgt Umgebungsvariablen zuverlässig in die generierte Unit. Für dynamischere Setups lohnt es sich, eine eigene Environment-Datei zu referenzieren:

EnvironmentFile=/etc/webapp/envEin verbreitetes Modell:

Dabei ist wichtig: Die generierte Unit ist ein Artefakt. Sie wird nicht automatisch neu erstellt, wenn sich Image oder Containerdefinitionen ändern. Man sollte explizit regenerieren, wenn sich Parameter strukturell ändern.

Rootless-Container starten nur zuverlässig, wenn Linger aktiviert ist. Ohne diesen Schritt laufen sie ausschließlich bei aktiver Login-Session.

Viele Entwickler übersehen das und wundern sich später über „Geister-Container“, die nicht beim Reboot starten.

Wer mehrere abhängige Container benötigt (z. B. Datenbank → Backend → Proxy), sollte systemd-Targets oder dedizierte Wants-/After-Ketten nutzen. Podman bildet keine solchen Abhängigkeiten; systemd dagegen hat dafür ein vollständiges Modell.

podman generate systemd ist damit ein Werkzeug, das sich

nahtlos in die klassische Linux-Dienstewelt einfügt. Es übersetzt

Containerkonfigurationen in das Prozessmodell von systemd – nicht durch

versteckte Magie, sondern durch sichtbare Unix-Mechanik.