Podman wirkt auf den ersten Blick wie ein Gegenentwurf zu Docker: keine Daemons, keine privilegierten Hintergrundprozesse, kein monolithischer Service, der die Container-Laufzeit kapselt. Doch sobald Container persistent betrieben oder sauber in das Betriebssystem integriert werden sollen, stellt sich zwangsläufig die Frage, wie man sie zuverlässig startet, überwacht und im Fehlerfall automatisiert neu aufzieht. Genau hier treffen Podman und systemd aufeinander. Und diese Kombination ist weniger ein Workaround als ein strukturell sauberer Ansatz, der die klassischen Linux-Mechanismen konsequent nutzt.

Podman erzeugt aus laufenden oder definierten Containern native systemd-Units. Diese Units können User-Level oder systemweit betrieben werden, abhängig davon, ob der Container rootless oder rootful ausgeführt wird. Der große Vorteil: systemd übernimmt genau diejenigen Aufgaben, für die es gebaut wurde – Prozessüberwachung, Restart-Strategien, Logging, Dependency-Handling und Lifecycle-Management.

Eine typische Workflow-Situation besteht darin, einen Container zunächst manuell zu starten, seine Parameter zu verfeinern und daraus anschließend eine dauerhafte systemd-Integration zu generieren.

Beispielhafter Befehl:

podman generate systemd --new --files --name myappPodman erstellt daraufhin eine Service-Unit, die den Container mit den identischen Configs reproduzierbar startet. Für komplexere Deployments lässt sich die Unit anschließend nach Bedarf modifizieren – systemd bleibt vollständig der Orchestrator.

Ein häufig unterschätzter Aspekt bei Podman ist, dass Containerprozesse im Rootless-Modus im Kontext des aufrufenden Users laufen. Das bedeutet, dass systemd-Units ebenfalls als User-Units betrieben werden müssen. Der Neustart-Mechanismus funktioniert dann innerhalb des User-Managers, der systemd pro Nutzer bereitstellt.

Der Ablauf ist mechanisch klar strukturiert:

systemctl --user enable myapp.service

systemctl --user start myapp.serviceDamit entsteht eine klassische Dienst-Topologie: systemd startet den Containerprozess, überwacht ihn via cgroups und rekonstruiert ihn automatisch nach Crash, Exit oder beim Bootvorgang.

Wer exakt verstehen möchte, wie Podman diesen Übergang orchestriert, sollte sich die Abhängigkeiten in der generierten Unit ansehen. Dort finden sich Einträge wie:

ExecStartPre=/usr/bin/podman stop -t 10 myapp

ExecStart=/usr/bin/podman run ...

ExecStop=/usr/bin/podman stop -t 10 myappDas wirkt zunächst redundant, aber die Idee dahinter ist robust: systemd soll gewährleisten, dass der Container nicht bereits läuft, dass er konsistent gestartet werden kann und dass ein definierter Shutdown erfolgt. Nichts davon ist an Podman delegiert, sondern systemd behält die vollständige Kontrolle über den Prozessverlauf.

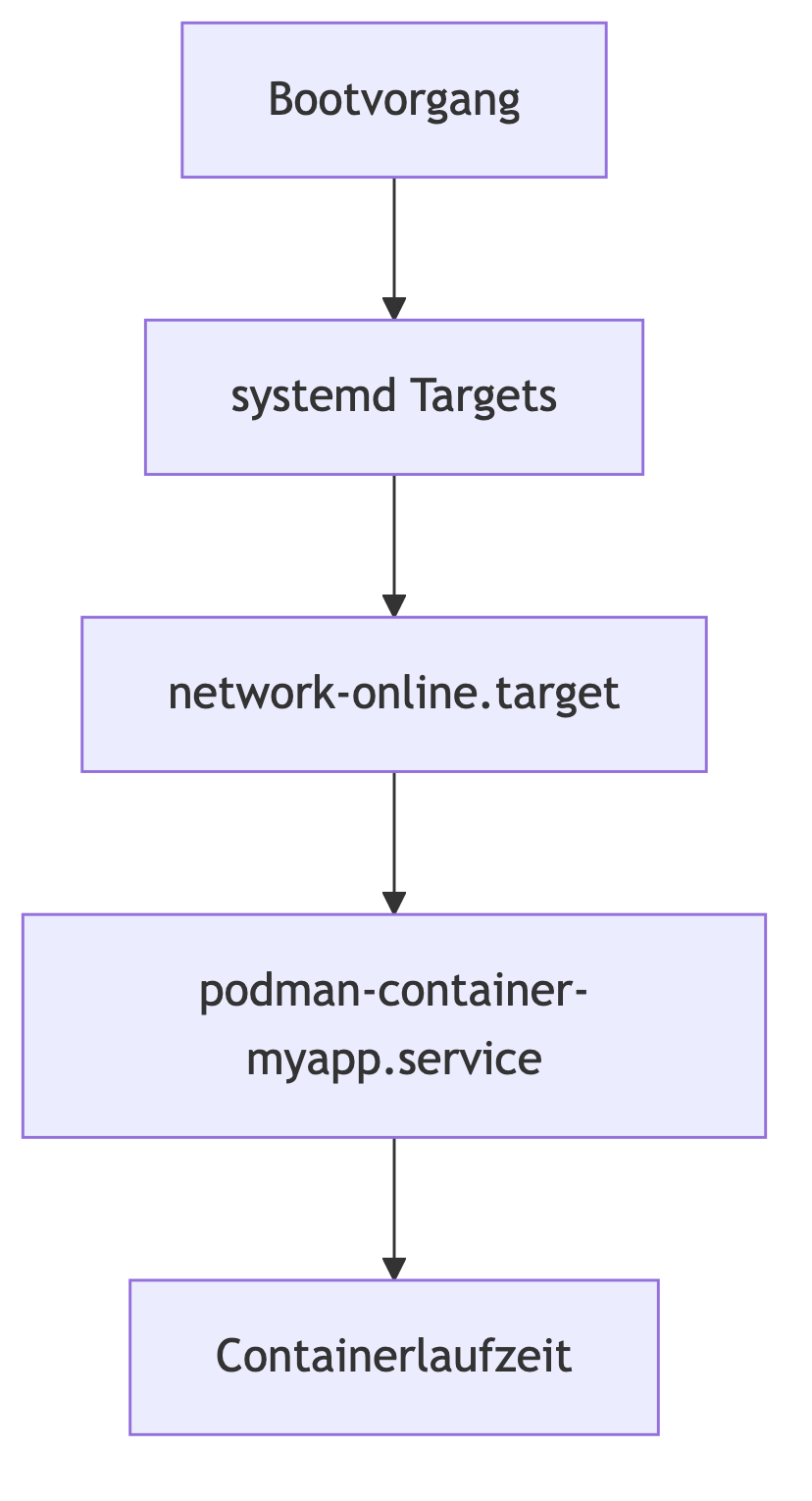

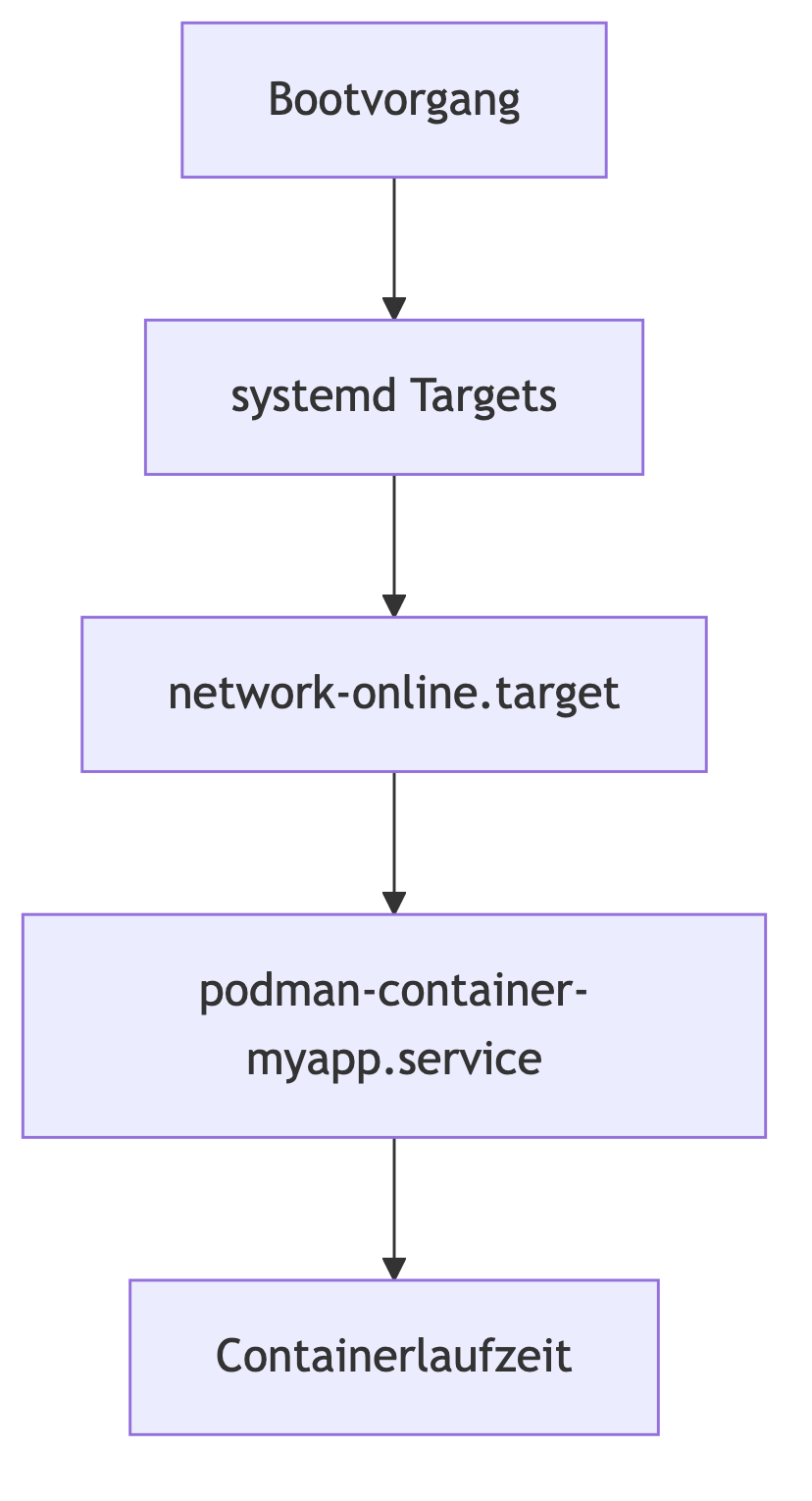

Die eigentliche Eleganz entsteht, wenn Container im Kontext eines gesamten System- oder Benutzer-Bootprozesses orchestriert werden. systemd ermöglicht es, Units in Abhängigkeiten einzubetten: Networking, Filesystem-Mounts, Secrets, Timer, Sockets oder eigene Targets können Bedingung für das Starten eines Containers sein.

Eine saubere Integration sieht beispielsweise so aus:

After=network-online.target

Wants=network-online.targetDadurch startet der Container erst dann, wenn die Netzwerkinitialisierung abgeschlossen ist. In produktionsnahen Umgebungen verhindert man damit Race Conditions, die etwa auftreten könnten, wenn ein Container beim Start externe Dienste benötigt.

Ein abstrahiertes Diagramm verdeutlicht die Integration:

Das Bild ist bewusst simpel, doch es zeigt die Hierarchie: Podman selbst orchestriert keine Bootabhängigkeiten. systemd tut das – und Podman liefert die Mechanik, um Container nahtlos in diesen Graphen einzufügen.

Podman wird häufig als vollständig daemonfrei beschrieben. In der Praxis stimmt das nur insofern, als kein zentrales, langlebiges Container-Management wie der Docker Daemon existiert. Für den Betrieb über APIs oder Remote-Client-Bindings kann Podman sehr wohl einen Dienst anbieten:

podman system service --time=0 unix:///run/podman/podman.sockDer Unterschied ist strukturell: Dieser Dienst ist optional, modular und ersetzt keinen init-Prozess. systemd kann diesen Socket verwalten, zur Bedarfsaktivierung einsetzen oder als User-Scoped-Dienst betreiben. Das führt zu einer saubereren Trennung zwischen Container-Laufzeit und API-Schicht.

Ein häufiges Missverständnis besteht darin, Podman sei „service-unfähig“. Tatsächlich ist Podman so konstruiert, dass es die Rolle der Dienstüberwachung bewusst an systemd delegiert, statt selbst einen Daemon zu etablieren. Genau dadurch fügt es sich ideal in Enterprise-Linux-Umgebungen ein.

Der rootless Betrieb bringt Besonderheiten mit sich, insbesondere im Zusammenspiel mit systemd. Da systemd User-Instanzen nicht dieselbe Lebensdauer wie systemweite systemd-Prozesse haben, muss man darauf achten, dass der Benutzerkontext korrekt initialisiert ist.

Typisches Konstrukt:

loginctl enable-linger usernameDamit wird gewährleistet, dass User-Level-Services – einschließlich der Podman-Container – auch ohne aktive Login-Session persistieren. Für Entwickler-Laptops oder Dev-Server ist das ein praktischer Mechanismus, der die Brücke schlägt zwischen sicheren Rootless-Containern und dauerhaft laufenden Anwendungen.

Da systemd alle Standardstreams der Container-Units einfängt, lassen sich Logs einheitlich über Journalctl abrufen:

journalctl --user-unit=myapp.service -fDas unterscheidet sich deutlich vom Docker-Modell: Logs liegen nicht mehr pro Container in eigenen Files, sondern werden in das zentrale Journaling-System integriert. Das ist nicht nur ein Vorteil für Monitoring und Forensik, sondern verhindert auch Probleme wie das unkontrollierte Anwachsen von Logdateien.

Im Rootful-Mode greifen dieselben Mechanismen – nur im systemweiten Journal.

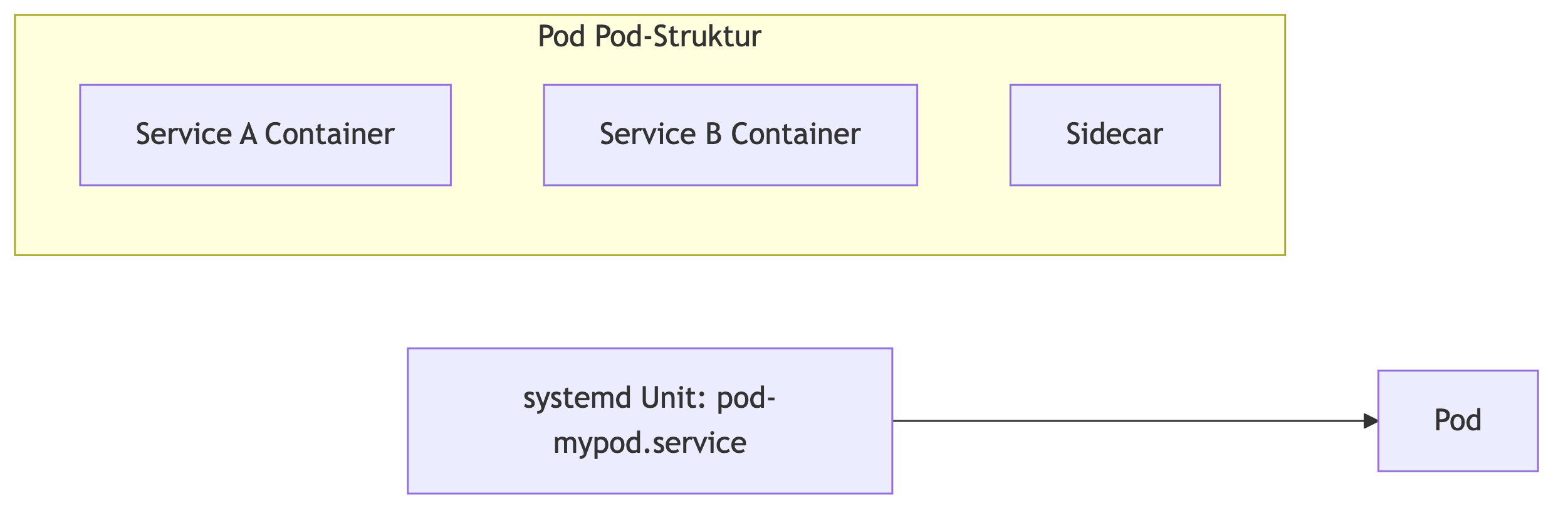

Ein interessanter Aspekt ist, dass systemd mit Podman nicht nur Container verwalten kann, sondern ebenfalls Pods. Ein Pod ist eine kollektive Laufzeiteinheit mehrerer Container. Podman kann daraus ebenfalls systemd-Units generieren:

podman generate systemd --new --files --name mypodsystemd behandelt den Pod dann als orchestrierbare Einheit. Für microservice-artige Strukturen, die eng gekoppelte Teilprozesse beinhalten, entsteht damit ein minimalistisches Orchestrierungsmodell ohne externen Orchestrator.

Ein konzeptionelles Diagramm:

Dieser Ansatz ist besonders in Edge- oder IoT-Szenarien interessant, in denen Kubernetes überdimensioniert wäre, aber dennoch eine definierte Multi-Container-Laufzeit benötigt wird.

Ein häufiges Muster in realen Deploy-Setups besteht darin, einen

Container zunächst sauber über podman run oder eine

Pod-Definition zu testen. Anschließend wird die generierte systemd-Unit

als Grundlage für die produktive Ausführung verwendet und hart

eingecheckt – inklusive projekt- oder umgebungsspezifischer

Anpassungen.

Zwei typische Stellen, an denen man manuell Hand anlegt:

Restart-Policy:

Restart=on-failureUmgebung:

Environment=PODMAN_SYSTEMD_UNIT=%nGerade die Umgebungseinträge können relevant sein, wenn Container Application-Level-Configs von außen erwarten.

Man sollte nicht unterschätzen, dass systemd und Podman unterschiedliche Lifecycle-Philosophien haben. Podman denkt in Containern und Images, systemd denkt in Prozessen und Services. Die generierten Units bilden zwischen beiden Welten eine präzise Übersetzungsschicht.

Die Integration wirkt so stabil, weil beide Systeme ihre Rollen ernst nehmen. Podman vermeidet bewusst, ein weiteres init-ähnliches System zu schaffen, und systemd verlangt nicht, die Containerlaufzeit selbst zu interpretieren. Stattdessen wird die Linux-Prozesswelt genutzt, wie sie ist.

Dieser Ansatz unterscheidet sich deutlich von Docker, dessen Daemon

eine eigene Welt erzeugt. Mit Podman und systemd bleibt die

Prozesshierarchie transparent und entspricht exakt dem, was man in

ps, cgroups und /proc sieht. Für

Entwickler und Architekten bedeutet das: Debugging, Monitoring und

Betrieb sind näher am Kernelmodell und damit oft kontrollierbarer.

Und gerade deshalb ist die Kombination Podman + systemd eine moderne, strukturell überzeugende Betriebsstrategie für produktionsnahe Linux-Umgebungen.