Die Fähigkeit, Container ohne root-Rechte zu betreiben, ist einer der wesentlichsten Entwicklungsschritte der letzten Jahre. Frühere Containerlösungen gingen implizit davon aus, dass Containerbetrieb zwingend privilegierte Vorgänge erfordert – schließlich müssen Namespaces, Cgroups, Netzwerkinterfaces und Dateisysteme erzeugt und manipuliert werden. Docker übernahm diese Annahme und bündelte sämtliche Operationen in einem durchgängig privilegierten Daemon.

Mit zunehmender Verbreitung von Containern in Multi-User-Umgebungen wurde deutlicher, dass dieses Modell Risiken birgt. Wer Zugriff auf den Docker-Socket erhält, verfügt praktisch über root-Rechte. Rootless-Container lösen dieses Problem, indem sie Containerprozesse in den Nutzerkontext verlagern und systemweite Privilegien vermeiden.

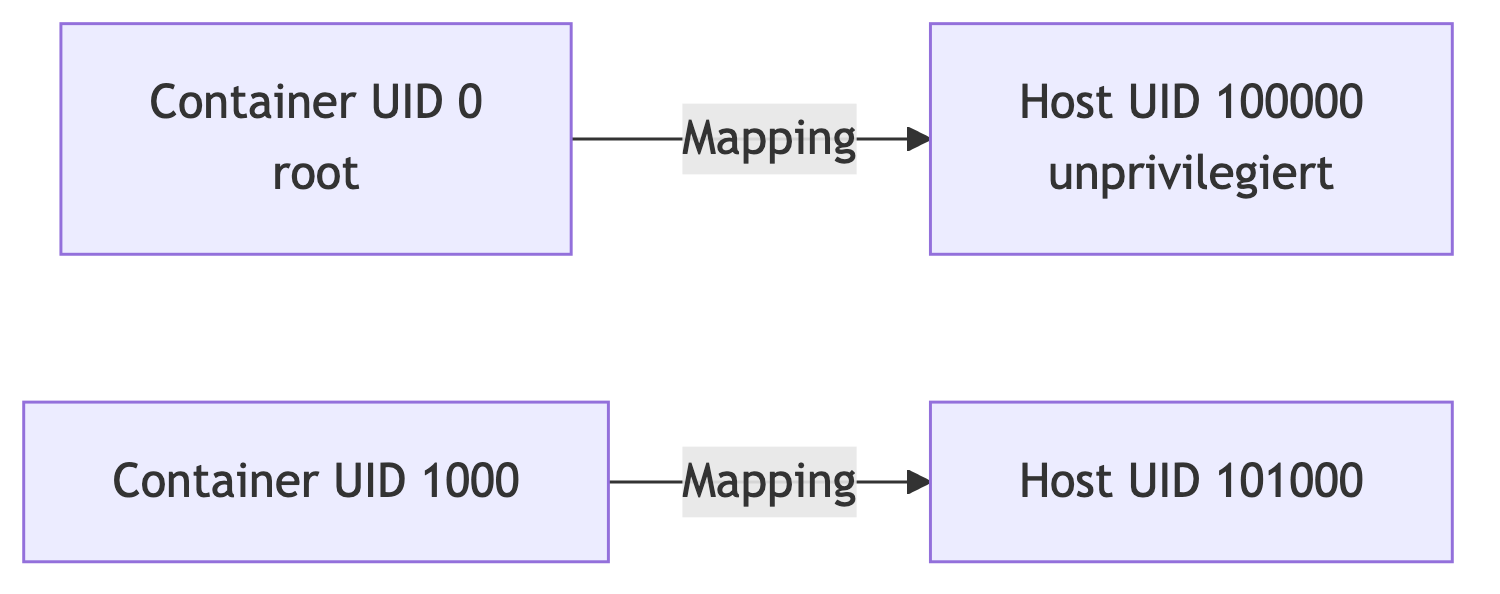

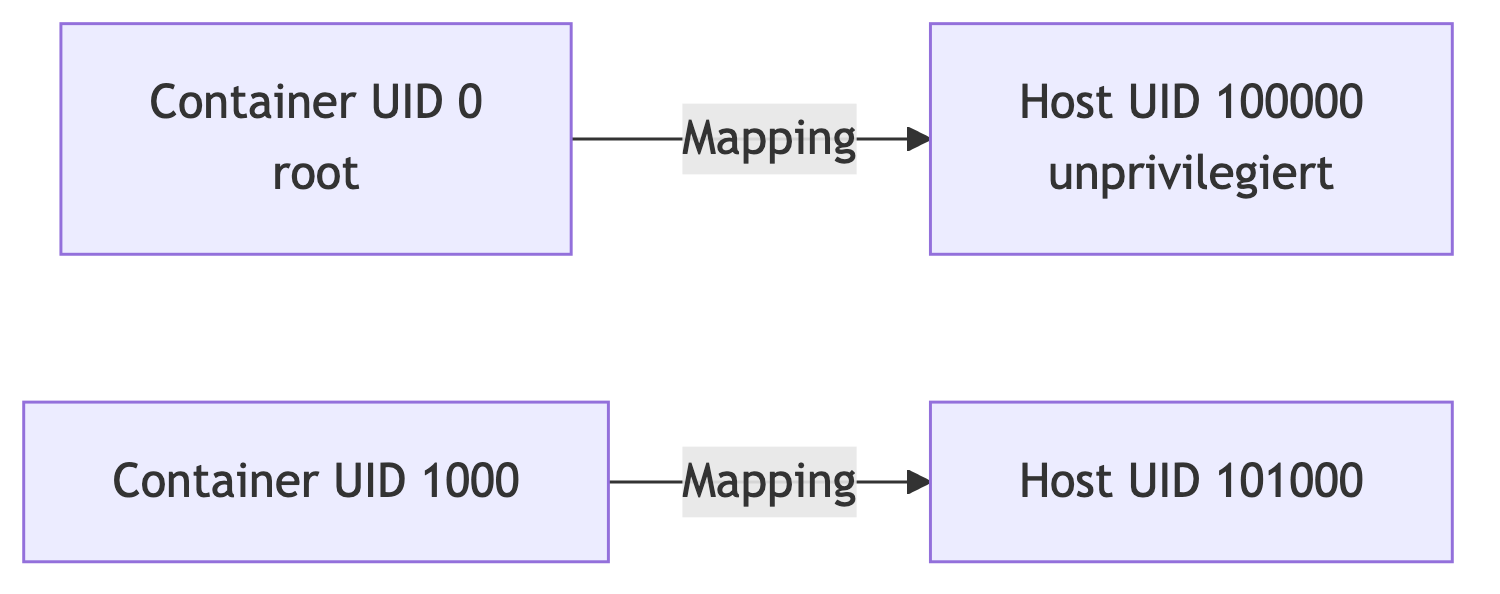

Der Rootless-Betrieb stützt sich auf die User Namespaces des Linux-Kernels. Sie erlauben, UID- und GID-Bereiche zwischen Container und Host voneinander zu entkoppeln. Ein Prozess kann im Container als UID 0 laufen, während derselbe Prozess auf dem Host eine hohe, nicht privilegierte UID besitzt.

Schematische Darstellung:

Dieser Mechanismus ermöglicht es Anwendungen, die im Container root-ähnliche Operationen ausführen müssen, ihre Arbeit zu erledigen, ohne dem Host tatsächliche Privilegien abzuverlangen.

Ein wesentlicher Hinderungsgrund für frühen Rootless-Betrieb war das Dateisystem. Klassisches OverlayFS erfordert privilegierte Kerneloperationen. Abhilfe schafft fuse-overlayfs, ein userspace-basiertes Overlay-Dateisystem. Es implementiert die Overlay-Semantik ohne privilegierte Eingriffe und ermöglicht damit vollwertigen Containerbetrieb im User-Kontext.

Wesentliche Merkmale:

Für Builds empfiehlt sich häufig der Einsatz von:

buildah unshareum eine vollständige rootähnliche Arbeitsumgebung im User Namespace zu erhalten.

Netzwerkfunktionen gelten traditionell als privilegiert: das Erzeugen neuer Interfaces, Ändern von Routingtabellen oder Binden an Ports unter 1024 erfordert normalerweise root. Rootless-Container umgehen diese Einschränkungen durch alternative Mechanismen:

Slirp4netns bietet keine native Bridge-Performance, ist für typische Entwicklungs- und Service-Workloads jedoch ausreichend. Mit Netavark steht inzwischen ein Netzwerk-Backend zur Verfügung, das rootless Szenarien strukturiert und nachvollziehbar abbildet.

Der entscheidende Vorteil von Rootless-Containern liegt in deren Sicherheitsmodell. Ein im Nutzerkontext gestarteter Container kann den Host nur innerhalb des vom Kernel bereitgestellten Mappings beeinflussen. Selbst wenn ein Containerprozess falsch konfiguriert ist oder eine Schwachstelle ausnutzt, erfolgt kein automatischer Übergang in echte Host-Privilegien.

Wichtige Eigenschaften:

Dieses Modell eignet sich besonders für Mehrbenutzerumgebungen, Shared Hosts, Entwicklungsmaschinen und Systeme, auf denen Container im Home-Verzeichnis betrieben werden sollen.

Die Verfügbarkeit von Rootless-Containern verändert Arbeits- und Betriebsmodelle:

Rootless-Betrieb ist damit nicht nur ein Sicherheitsmerkmal, sondern ein struktureller Treiber für flexiblere Container-Workflows.