In modernen Container- und Orchestrierungslandschaften steht eine

Vielzahl von Werkzeugen zur Verfügung, die oberflächlich ähnlich wirken,

aber konzeptionell völlig unterschiedliche Rollen einnehmen. Funktionen

wie podman play kube, podman generate kube,

podman generate systemd oder das lokale Pod-Modell von

Podman erfüllen klar umrissene Zwecke und besitzen ebenso klar

definierte Grenzen. Wer produktionsnahe Architekturen baut, sollte diese

Begrenzungen nicht als Einschränkungen verstehen, sondern als

Strukturierungshilfe: Jede Funktion adressiert ein spezifisches Problem

– und keines davon ist „allgemeine Containerorchestrierung“.

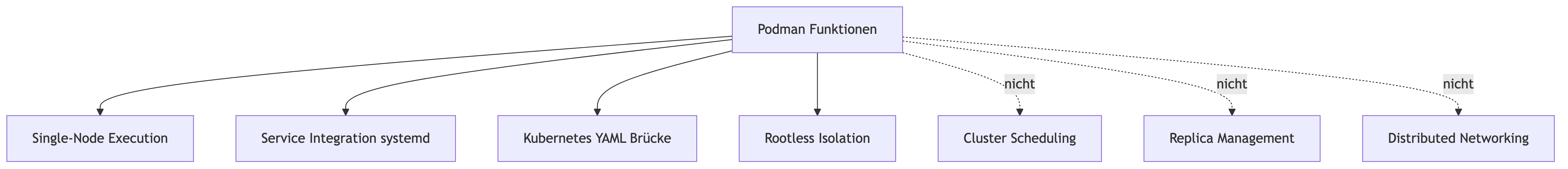

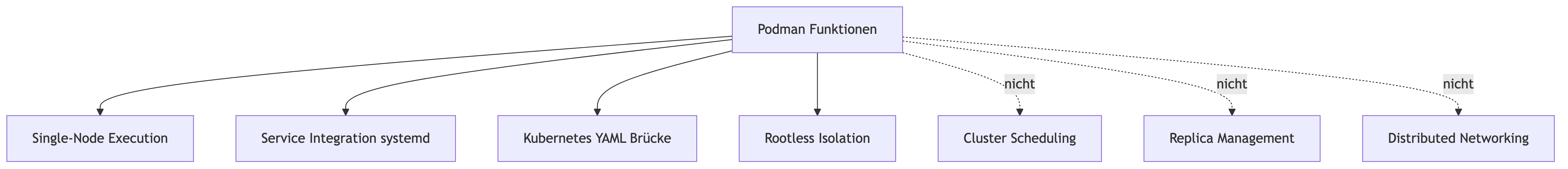

Podman stellt ein reiches Funktionsset bereit, das sich im Kern um lokale Containerlaufzeit, systemnahe Ausführung und Single-Node-Isolation dreht. Die wesentlichen Aufgabenbereiche lassen sich so einordnen:

Diese Werkzeuge haben eine gemeinsame Architekturphilosophie: Sie sind dafür gebaut, auf einem Host zuverlässig und transparent zu arbeiten. Keines dieser Tools will – und sollte – einen verteilten Orchestrator ersetzen.

Ein Diagramm verdeutlicht das funktionale Territorium:

Viele Podman-Funktionen dienen dem Ziel, Container-Workloads ohne Orchestrator vorzubereiten, zu testen und produktionsähnlich zu betreiben.

Zweck: Container und Pods als persistente Linux-Dienste betreiben. Nutzen: Restart-Strategien, Boot-Integration, Überwachung, Logging. Grenze: Keine Orchestrierung über Nodes, kein Desired-State-Management.

Zweck: Kubernetes-Manifeste aus bestehenden Podman-Pods erzeugen. Nutzen: YAML-Vorlagen, schnelle Prototypen, CI/CD-Kontexte. Grenze: Keine vollständige Kubernetes-Spezifikation, kein Deployment-Lifecycle.

Zweck: Kubernetes-Pod-Definitionen lokal ausführen. Nutzen: Test von Pod-Layouts, Sidecars, Ports, Volumes. Grenze: Kein Scheduler, keine Replikation, keine Cluster-Funktionen.

Zweck: lokale Pod-Topologie nach Kubernetes-Konzepten. Nutzen: Sidecar-Experimentation, Multi-Container-Logik. Grenze: Keine Verteilung, kein Failover, keine Multi-Node-Fähigkeit.

Zweck: sichere Container-Ausführung ohne Root. Nutzen: Multi-Tenant-Server, sichere Dev-Umgebungen. Grenzen: Ports < 1024, eingeschränkte I/O-Performance, keine globalen Mounts.

Podman ist damit pragmatisches Systemwerkzeug, nicht strategischer Cluster-Manager.

Für Architekten ist die entscheidende Erkenntnis: Die Funktionen adressieren den Raum zwischen lokalem Prozessmanagement und Cluster-Orchestrierung, aber sie ersetzen keine der beiden Extreme.

Weder play kube noch das Pod-Modell erlauben Multi-Node

Scheduling. Orchestrierung über mehrere Hosts ist ausschließlich Aufgabe

eines Systems wie Kubernetes oder Nomad.

Podman bietet keinen Mechanismus wie Kubernetes Deployments oder ReplicaSets. Es gibt:

Podman generiert lokale Netze, isoliert Namespaces und mapped Ports – mehr nicht.

Was fehlt:

Container restartet systemd-basiert, nicht orchestratorbasiert. Es gibt kein:

Ein Dienst läuft, weil er läuft – nicht, weil ein Control Plane garantiert, dass N Replikate aktiv sind.

Podman unterstützt:

Nicht unterstützt:

Die klare Teilung der Verantwortlichkeiten verhindert technische Verwässerung. Podman löst exakt die Probleme, die auf einem lokalen Host entstehen:

Doch sobald Fragen wie Ausfallsicherheit, Clusterlast, Desired State oder skalierte Microservice-Landschaften auftreten, endet Podmans Domäne.

Das ist keine Schwäche – es ist genau die Rolle, die ein lokales Engine-Tool spielen soll.

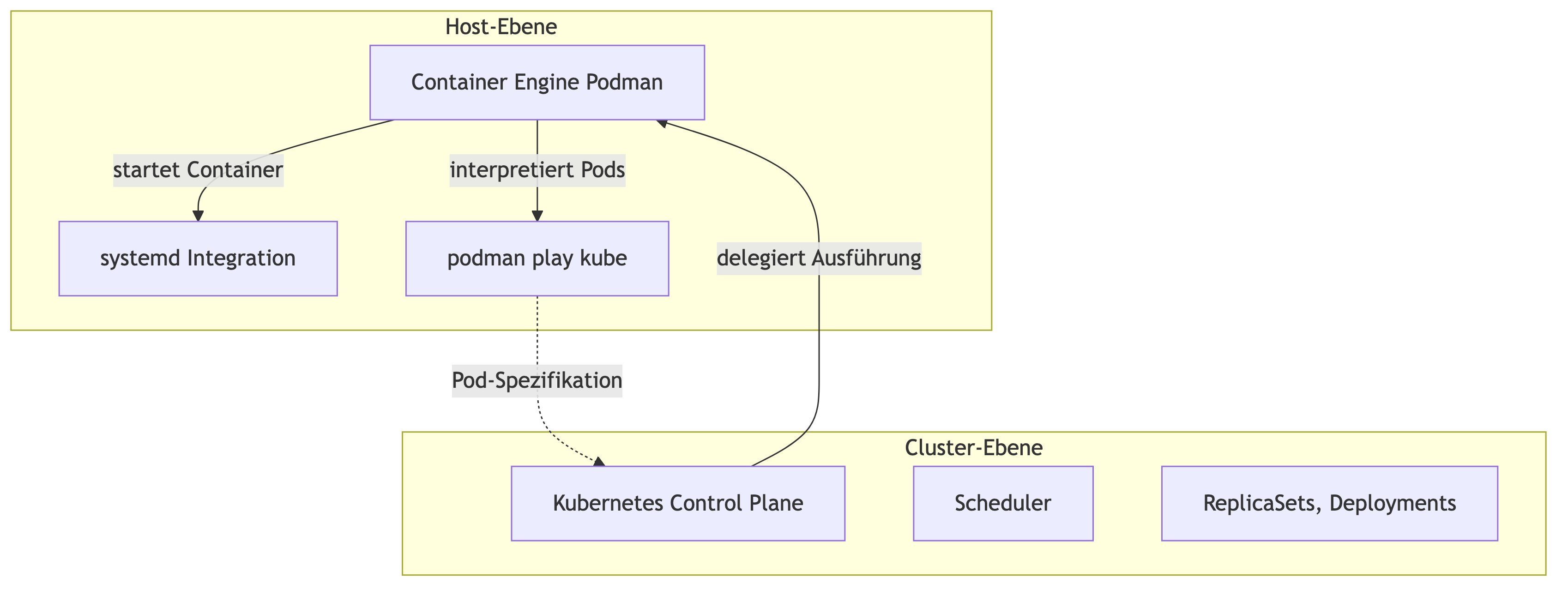

Podman ist ausführende Instanz. Kubernetes ist steuernde Instanz.

generate und play sind Übersetzungsfunktionen

zwischen beiden Welten.

Ein erfahrener Architekt nutzt Podman-Funktionen hauptsächlich für:

Podman ist damit auch ein ausgezeichneter Architektur-Simulator – solange man die Modellgrenzen respektiert.

Die Funktionen existieren nicht, um Kubernetes zu ersetzen, sondern um die Lücke zwischen „ein einzelner Containerprozess“ und „ein verteiltes Cluster mit Control Plane“ präzise zu füllen. Genau in dieser Nische sind sie unschlagbar – und genau außerhalb dieser Nische nicht zuständig.