Die Netzwerkarchitektur von Podman unterscheidet sich in mehreren Punkten deutlich von derjenigen klassischer Docker-Installationen – und in manchen Bereichen sogar fundamental. Das liegt nicht an Designexzentrik, sondern an einem bewussten Architekturprinzip: Podman ist daemonlos. Dadurch muss Networking nicht für einen zentralen Dienst abstrahiert werden, sondern kann sich direkter an den Linux-Kernel anlehnen. Statt „magischer“ Bridges und von der Engine manipulierten IPTables-Kaskaden baut Podman auf klaren, nachvollziehbaren Komponenten wie Netavark, Aardvark-DNS und systemnaher Namespace-Verwaltung auf.

Wer Podman produktionsnah nutzen möchte, sollte gerade diese Besonderheiten verstehen. Nicht, um Umgehungslösungen zu konstruieren, sondern um Podmans Netzwerkmodell bewusst auszunutzen – und typische Fallstricke zu vermeiden.

Netavark ist das Netzwerkbackend moderner Podman-Versionen. Im Gegensatz zu Docker, das standardmäßig mit einer Bridge arbeitet und IPTables-Regeln dynamisch einpflegt, verfolgt Netavark ein deterministischeres Konzept:

Netavark verzichtet bewusst auf Docker-typische Komfortabstraktionen und setzt stattdessen auf eine konzeptionell saubere Netzwerkstruktur, die sich hervorragend für Pods, Compose-Projekte und Single-Host-Setups eignet.

Ein einfaches Beispiel eines Podman-Netzwerks:

podman network create --subnet 10.5.0.0/24 mynetNetavark erzeugt nun ein vollständiges, isoliertes Netzwerk mit eigener Bridge und deterministischem DNS-Setup.

Während Docker DNS über den Daemon und die interne Bridge löst, setzt Podman auf einen dedizierten DNS-Server: Aardvark-DNS.

Eigenschaften:

Für Entwickler bedeutet das:

Ein Container mit Name app im Netzwerk

internal ist erreichbar unter:

app.internalInnerhalb des Pods zusätzlich unter:

localhostDas ist einer der wichtigsten Unterschiede zu Docker:

Das bedeutet:

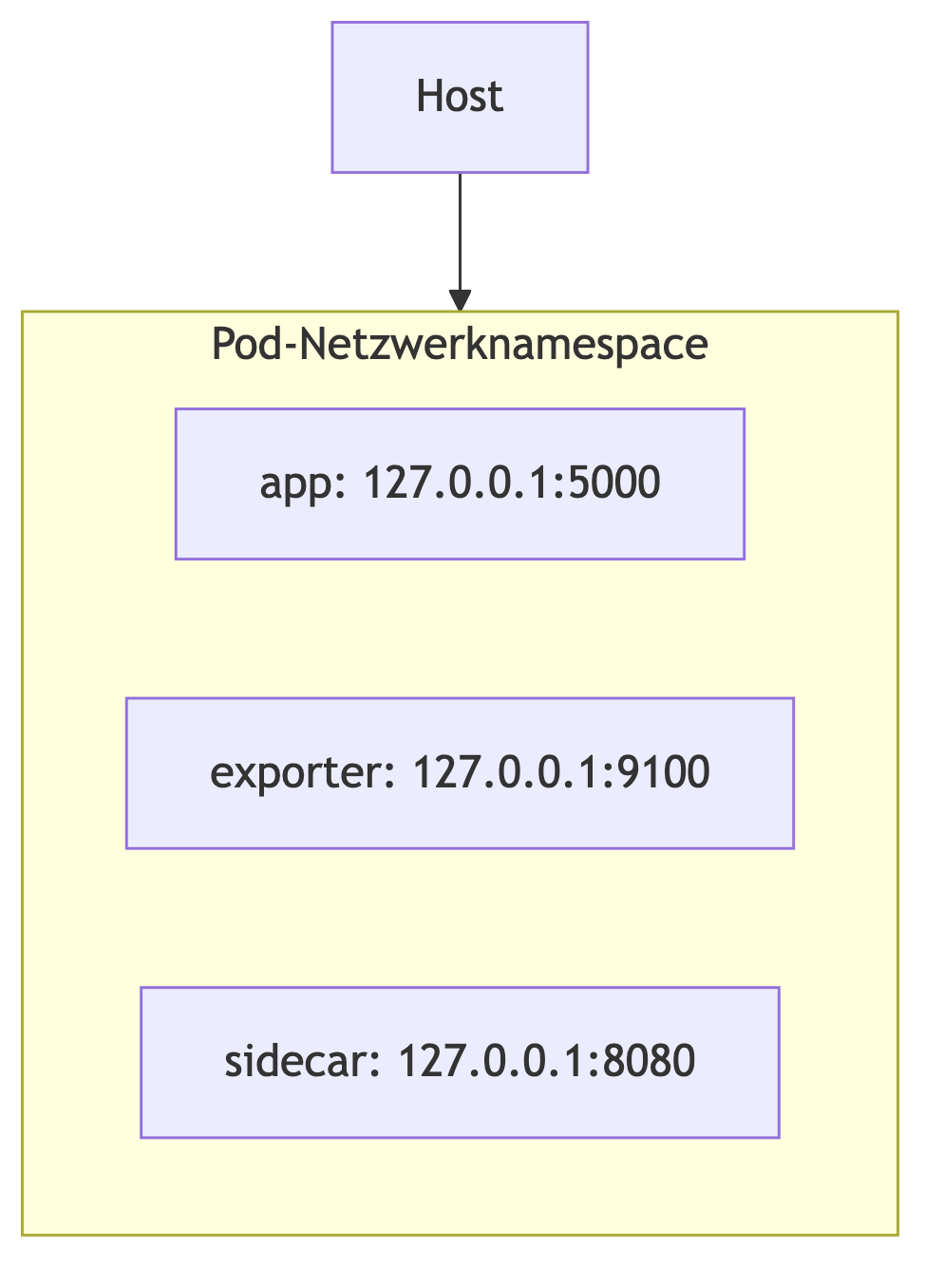

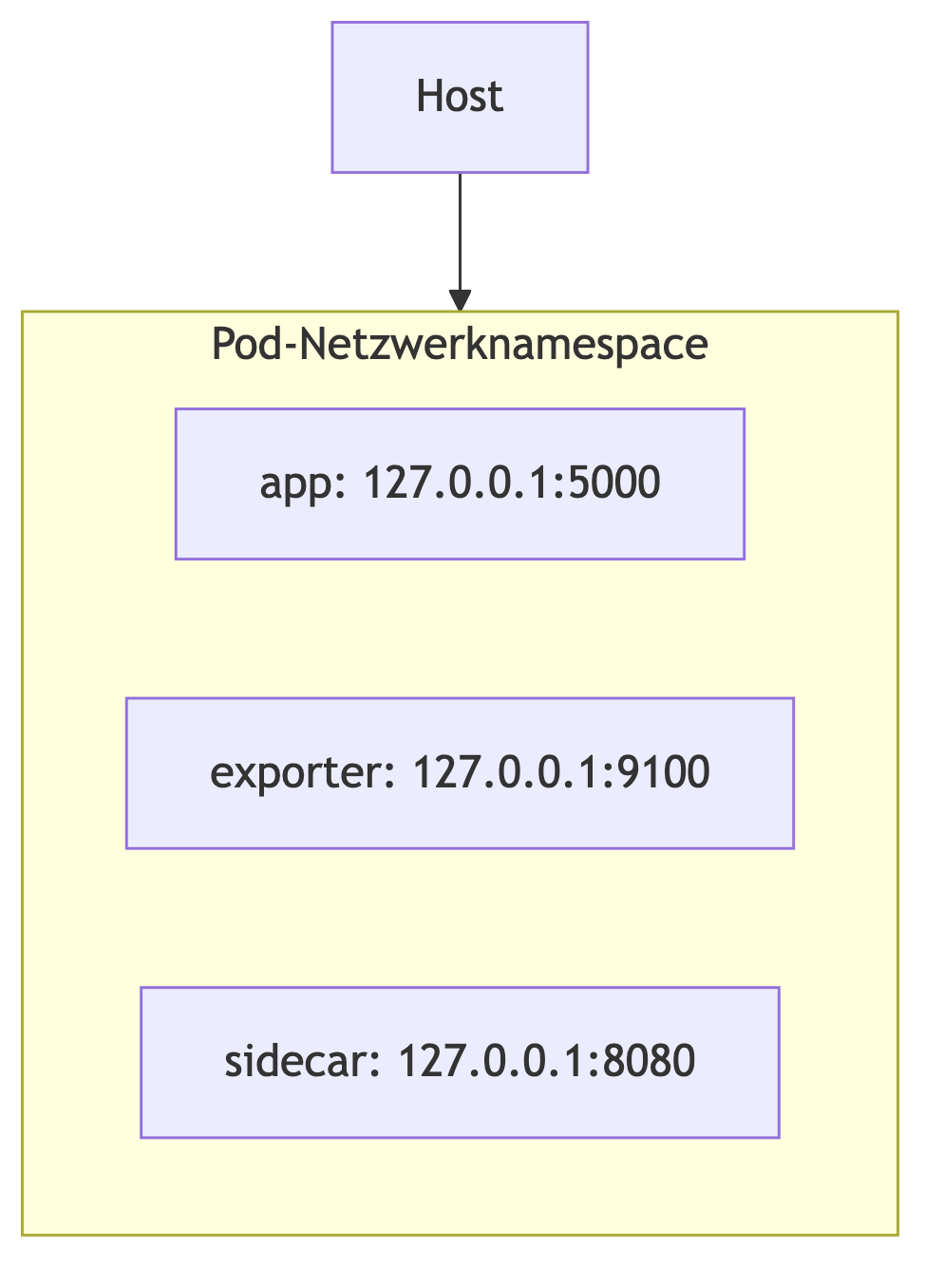

localhostDiese Semantik ist Kubernetes sehr ähnlich – mit einer klaren und sauberen Netzwerkabstraktion.

Diese Struktur ist ideal für Sidecar-Architekturen, Debug-Container und Multi-Prozess-Systeme.

Rootless Betrieb ist eine Schlüsselstärke von Podman – aber rootless Networking basiert nicht auf Kernel-Bridging. Der Grund ist einfach: Das Erstellen von Bridges, TUN/TAP-Geräten und Routed Interfaces erfordert CAP_NET_ADMIN.

Stattdessen setzt Podman Rootless auf:

Rootless ist ideal für:

Nicht ideal für:

Docker erlaubt:

--network=hostRootless Podman dagegen:

Rootful Podman verhält sich dagegen identisch zum Linux-Host.

Weil Pods eine IP besitzen, wird Port-Mapping immer auf den Pod angewendet.

Beispiel:

podman run -p 8080:80 appWenn app in einem Pod läuft, wird der Port an den

Infrastrukturcontainer des Pods gemappt – nicht an den

Applikationscontainer.

Konsequenzen:

ss -tnlp auf dem Host zeigt

Pod-bezogene PortsDocker erzeugt ständig implizite Netzwerke. Podman nicht.

Die Default-Bridge existiert zwar, aber:

Viele Probleme verschwinden, sobald man Netzwerke sauber modelliert:

podman network create backend

podman network create frontendPodman nutzt ein einfaches, aber robustes IPAM-Modell:

Das vermeidet Automagie, zwingt aber zu klaren Entscheidungen.

Podman verwaltet iptables/nftables-Regeln explizit.

Typische Konsequenzen:

Beispiel, um Networking zu untersuchen:

sudo nft list rulesetFür Administratoren ist das ein Vorteil: keine Blackbox, keine Dämon-Abhängigkeit.

Container können mehreren Netzwerken angehören:

podman network connect backend appAllerdings:

In komplexeren Architekturen können diese Details relevant werden.

Podmans Netzwerkmodell ist transparenter, systemnäher und näher an Kubernetes als an Docker. Deshalb fühlt es sich beim ersten Kontakt teils „rauer“, aber auch ehrlicher an:

Für moderne Architekturen ist genau diese Klarheit ein Vorteil: Man versteht, was passiert – und kann dadurch bewusst gestalten, statt sich an Container-Zauberei abzuarbeiten.