Container-Images sind geschichtete Artefakte. Jede Zeile eines Dockerfiles erzeugt eine Schicht, und die Gesamtheit dieser Layer bildet ein reproduzierbares, deterministisches Image. Die Architektur hinter diesen Schichten ist ein Kernprinzip moderner Container-Engines – und zugleich das wichtigste Werkzeug zur Optimierung von Build-Zeiten und Image-Größen. Podman, basierend auf Buildah, implementiert ein besonders transparentes Layer-Handling, das erfahrenen Entwicklern und Architekten feinste Kontrolle über Build-Strukturen ermöglicht.

Layer sind unveränderliche, additive Snapshots des Dateisystems. Sie bilden eine Art „historische Schichtung“, vergleichbar mit Sedimenten in der Geologie. Jede neue Schicht legt sich über die vorherige und überschreibt nur jene Pfade, die verändert wurden.

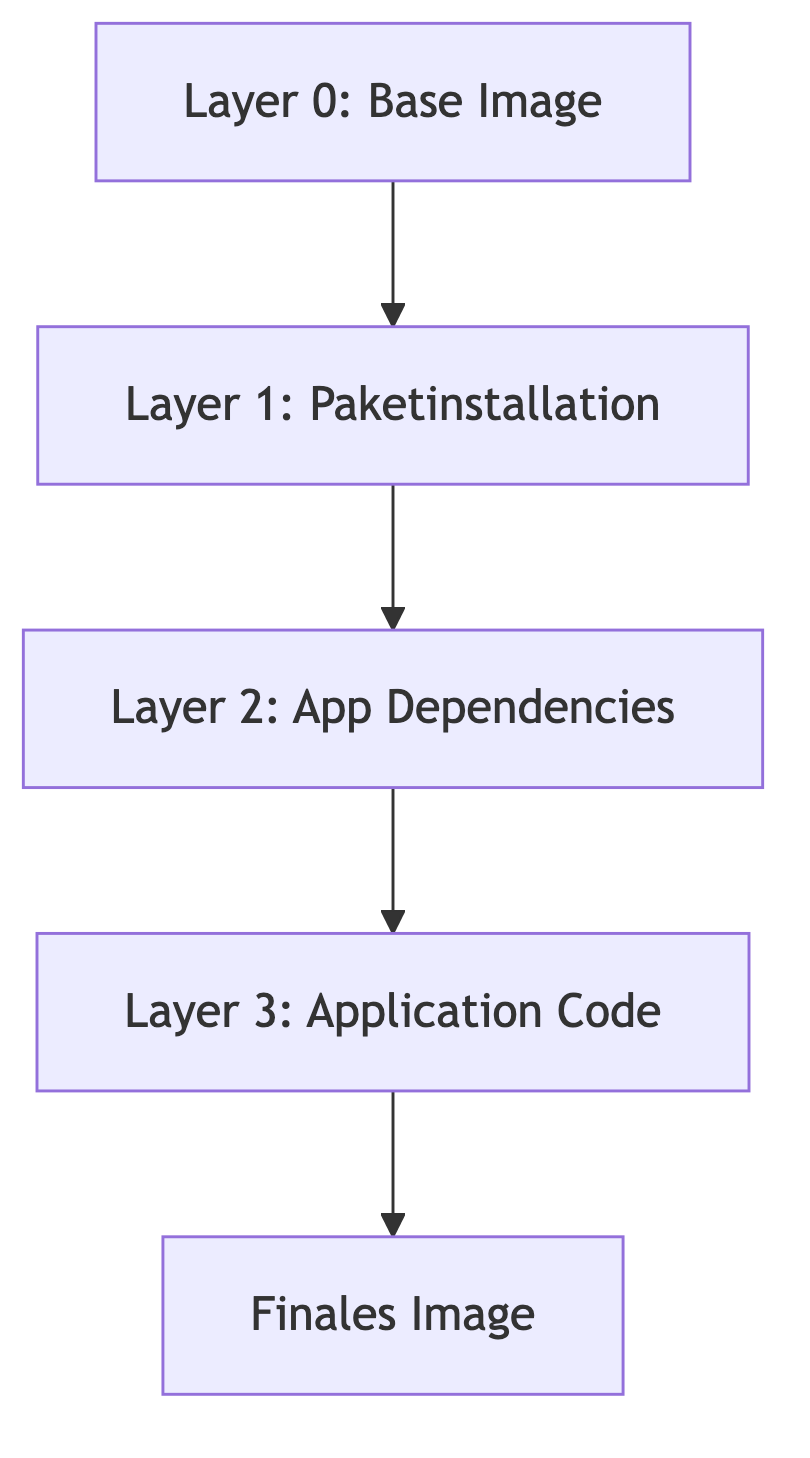

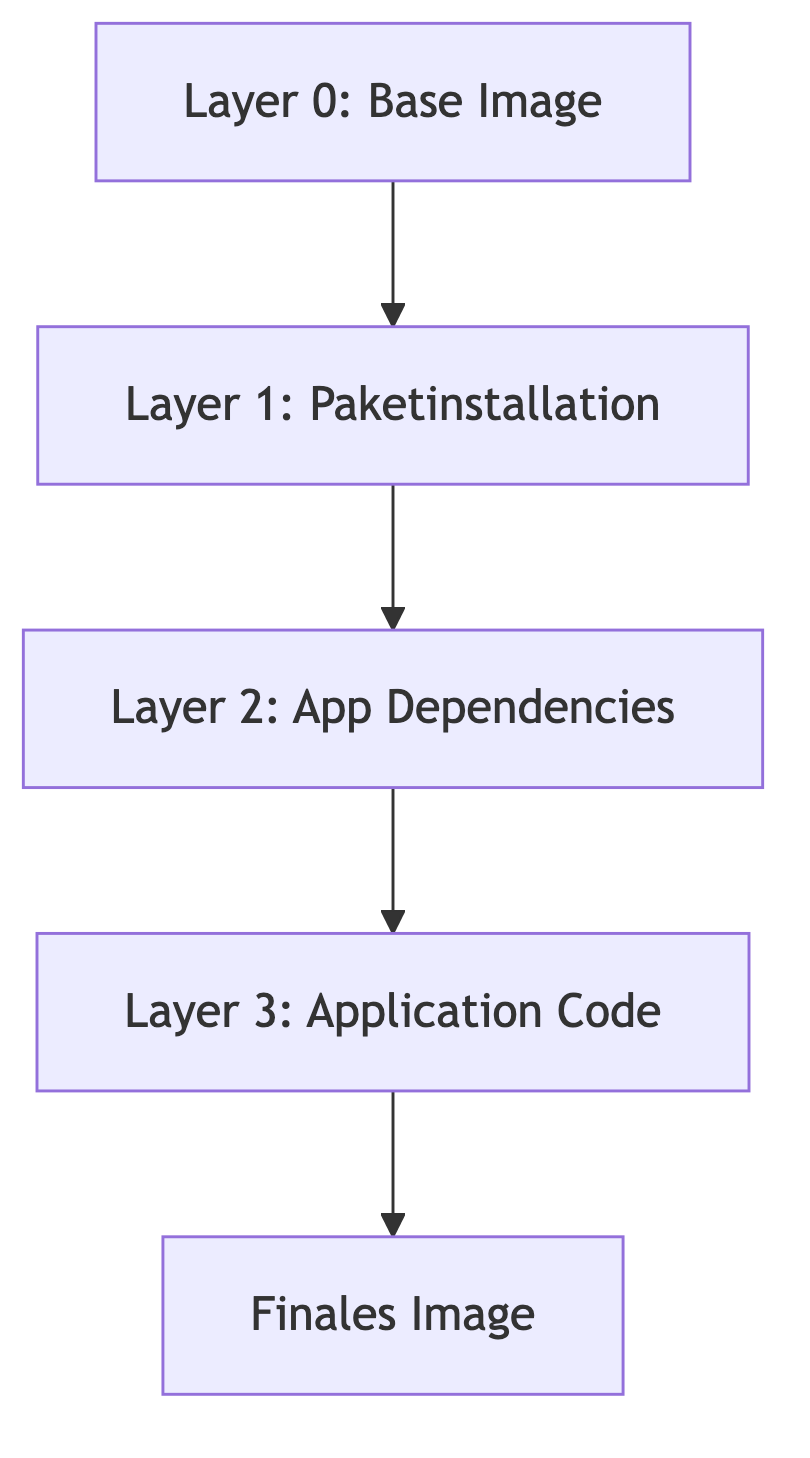

Ein vereinfachtes Schichtmodell:

Diese Schichtenlogik ist stabil, nachvollziehbar und perfekt geeignet für Caching. Gleichzeitig bedeutet sie aber: schlechte Layer-Entscheidungen propagieren sich in jeden weiteren Build hinein.

Caching ist kein Nebeneffekt, sondern ein definierender Aspekt der Container-Build-Architektur. Buildah und Podman entscheiden bei jeder Dockerfile-Zeile, ob eine bestehende Layer wiederverwendet werden kann.

Eine Layer wird wiederverwendet, wenn:

Ist nur ein früherer Befehl verändert, sind alle folgenden Layer ungültig.

Ein gutes Build behält „schwere“ Operationen oben im Dockerfile und „leichte“ unten. Besonders wirkungsvoll:

Der Unterschied zwischen richtigem und falschem Layering entscheidet oft darüber, ob ein Build Sekunden oder Minuten dauert.

Ein häufiges Muster im Alltag: Entwickler ändern eine kleine Datei, aber der gesamte Build wird neu ausgeführt. Grund: COPY . . invalidiert sämtliche nachfolgenden Layer. Die Lösung: COPY-Aufrufe präziser gestalten.

Beispiel:

Statt

COPY . .

RUN npm installbesser:

COPY package*.json ./

RUN npm install

COPY . .Dadurch wird die teure Installations-Layer gecacht, solange sich Dependencies nicht verändern.

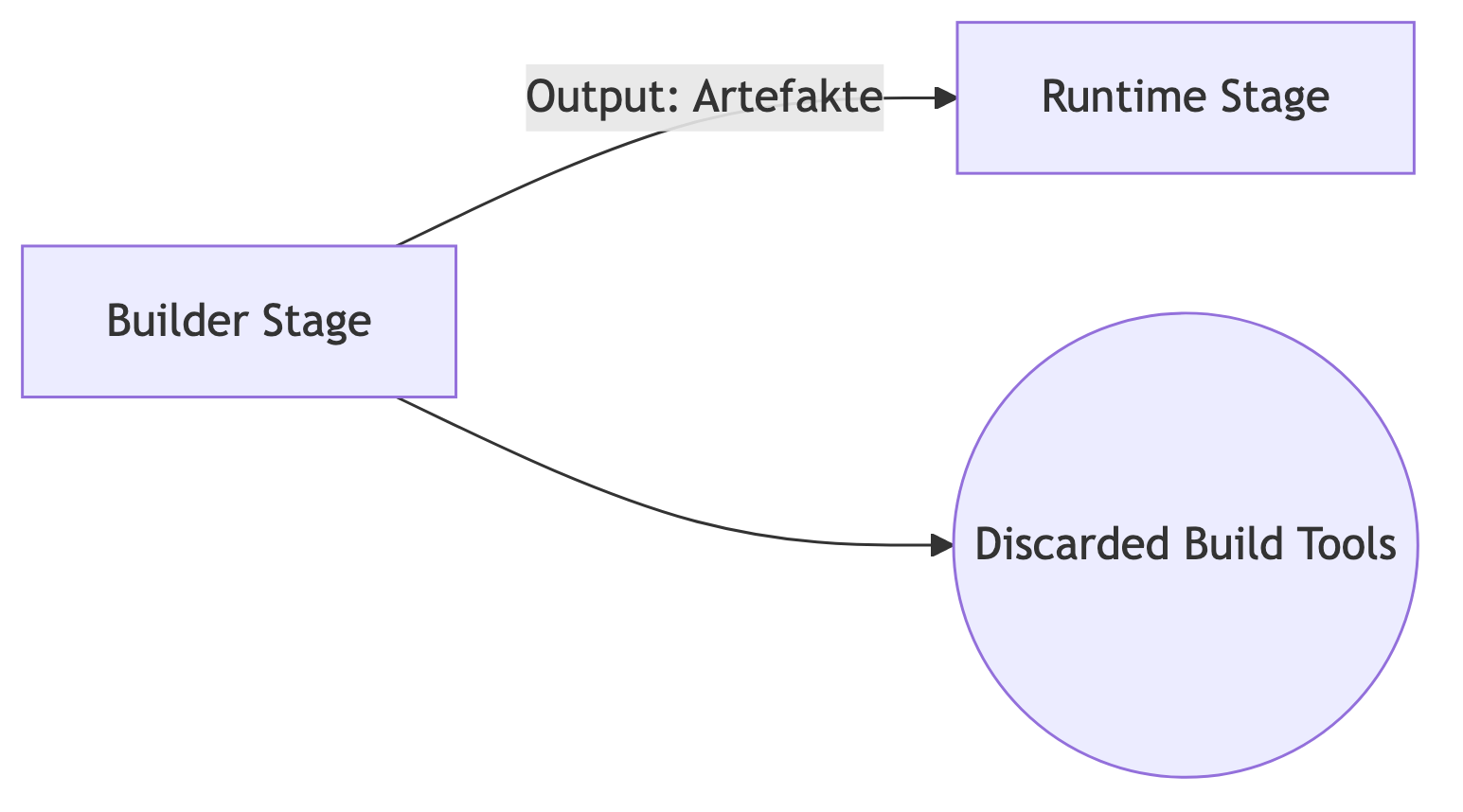

Multi-Stage Builds sind eine architektonische Revolution. Sie lösen das fundamentalste Problem der frühen Container-Ära: Runtime-Images enthielten Compiler, Build-Tools, Debugger, Header-Files und anderen Ballast, der weder sicher noch effizient ist.

Multi-Stage-Builds trennen diese Welt strikt:

Zur Folge hat das:

Ein Multi-Stage-Build ist kein Schönheitswerkzeug, sondern ein strategisches Architekturmittel. Es ermöglicht:

In Enterprise-Umgebungen ist es mittlerweile Standard, Laufzeitimages auf „distroless“ oder „ubi-minimal“ zu reduzieren.

Ein zentrales Element in Multi-Stage Builds ist das selektive Kopieren von Build-Ausgaben:

COPY --from=builder /app/bin/myservice /usr/local/bin/myserviceDadurch wird verhindert, dass versehentlich komplettes Arbeitsverzeichnis oder Build-Tempdateien ihren Weg in das finale Image finden.

Effiziente Layer entstehen nicht zufällig. Sie sind das Ergebnis gezielter Entscheidungen.

Es ist sinnvoll, mehrere Kommandos in einem RUN zusammenzufassen, solange die Semantik stabil bleibt. Jeder RUN erzeugt eine eigene Layer, deren Änderungen nicht granular editierbar sind.

Gute Strategie: „Kommandos mit hohem CoW-Anteil zusammenfassen.“

Schlechte Strategie: „Shellskripte blind concatentieren.“

Ein COPY-Aufruf hat eine Hash-Signatur. Wenn viele Dateien gleichzeitig kopiert werden, erhöht das die Wahrscheinlichkeit vollständiger Cache-Invalidierung.

Touchpoints minimieren.

Build-Args, die häufig variieren, invalidieren alle nachfolgenden Layers. Sie gehören in die letzten Dockerfile-Abschnitte.

Podman unterstützt podman image tree und

podman history, womit die Layerstruktur transparent

nachvollziehbar wird.

Ein typischer Output zeigt:

Diese Sicht hilft, ineffiziente Stellen zu identifizieren.

Multi-Stage Builds entfalten ihre volle Kraft in folgenden Szenarien:

Ein großer Vorteil: Multi-Stage-Builds minimieren den Build-Kontext der finalen Stage, was die Layerzahl massiv reduziert.

Beispiel Go-Projekt:

FROM golang:1.22 as builder

WORKDIR /src

COPY . .

RUN CGO_ENABLED=0 go build -o app

FROM scratch

COPY --from=builder /src/app /app

ENTRYPOINT ["/app"]Das finale Image besteht aus einer einzigen Layer – ein Traum für Security-Scanner.

Wichtig ist, dass Cache-Grenzen pro Stage gelten. Änderungen in einer späteren Stage haben keine Auswirkungen auf frühere Stages, aber Änderungen in einer früheren Stage invalidieren alles dahinter.

Mehrstufiges Caching wird dann besonders effektiv, wenn:

Ein praktischer CI-Trick besteht darin, Builder-Stages separat zu cachen und nur Runtime-Stages neu aufzubauen.

Missverstandene oder schlecht strukturierte Layer führen zu:

Ein besonders häufiger Fehler:

RUN apt-get update && apt-get install ... in einem

Kontext mit wechselnden Mirror-Daten. Das erzeugt nondeterministische

Layer, die nur begrenzt cachebar sind.

Schlecht gebaute Layer erkennt man im Audit:

Podman bietet mehrere Werkzeuge zur Analyse:

podman historypodman inspectpodman image treeDiese Analysewerkzeuge machen Layer sichtbar, die Docker-Workflows oft verstecken.