Die Build-Engine von Podman ist kein isoliertes Subsystem, sondern eine tief integrierte Anbindung an Buildah – ein Werkzeug, das explizit für den Aufbau und die Manipulation von OCI-konformen Containern konzipiert wurde. Buildah arbeitet ohne Daemon, direkt im Userspace, und bildet damit die architektonische Gegenposition zu Docker Build. Podman abstrahiert Buildah in einer Weise, die Entwicklern den gewohnten Build-Workflow bietet, während im Hintergrund ein flexibles, skriptfähiges und hochpräzises Tool sämtliche Layer verwaltet.

Buildah wurde von Anfang an entwickelt, um Images auf granularer Ebene zu manipulieren. Es ist nicht nur eine Engine zum Ausführen von Dockerfile-Schritten, sondern ein API-förmiges Werkzeug zum Erstellen, Montieren, Ändern und Exportieren von Layern. Buildah kennt zwei zentrale Operationstypen:

Podman bindet diese Mechanismen so ein, dass Entwickler beide Modi nutzen können, ohne deren interne Komplexität verstehen zu müssen.

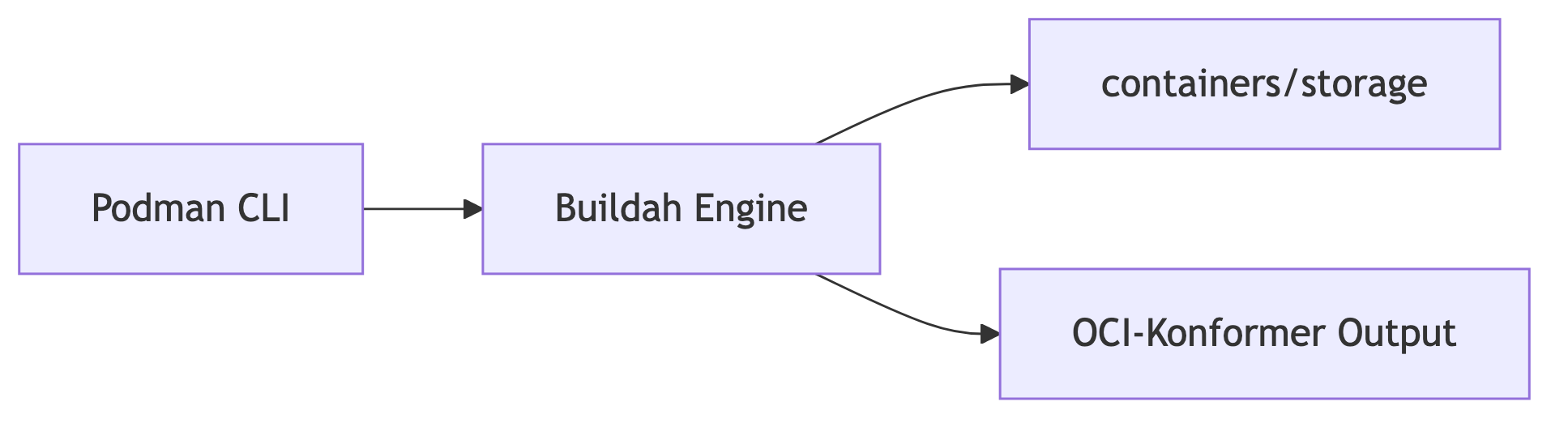

Podman selbst baut keine Images. Stattdessen orchestriert es Buildah über systemnahe APIs. Dieser Integrationslayer ist bewusst minimalistisch – Podman übergibt Build-Parameter, Build-Kontexte, Flags, Dockerfile-Inhalte und Zielnamen an Buildah, das dann den eigentlichen Build-Prozess übernimmt.

Eine schematische Übersicht verdeutlicht das Zusammenspiel:

Der Vorteil: Podman bleibt leichtgewichtig, während die Build-Logik ausgereift, modular und erweiterbar bleibt.

Buildah arbeitet sowohl rootless als auch unter Root. In rootless Szenarien nutzt die Engine User Namespaces und isolierte Mappings, wodurch der Build-Prozess ohne privilegierte Rechte auskommt. Selbst komplexe Operationen wie Paketinstallation, Kompilieren oder Dateioperationen im Image funktionieren ohne vollen Zugriff auf das Hostsystem.

Für Unternehmen bedeutet das:

Dieser Ansatz verhindert das klassische Risiko des „Build-Daemons als Root“.

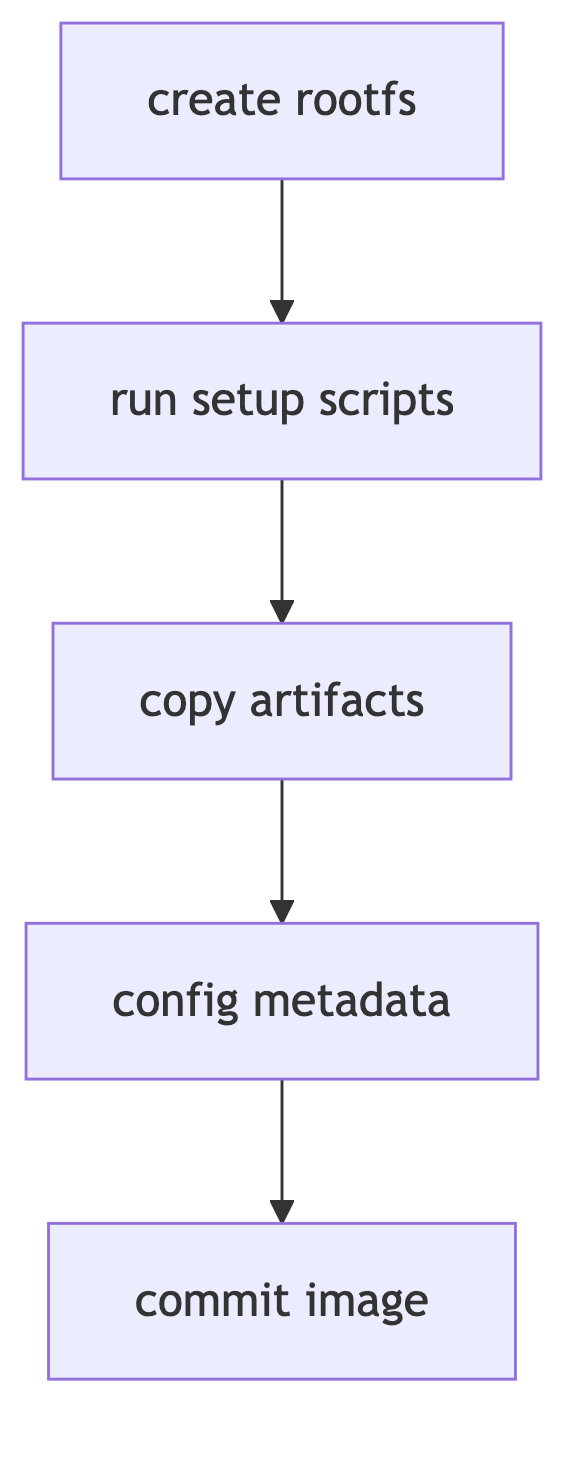

Ein Build läuft typischerweise in einem speziellen Build-Container – nicht zu verwechseln mit einem gewöhnlichen Runtime-Container. Dieser Build-Container ist ein kontrollierter, isolierter Raum, dessen einziger Zweck darin besteht, Layers zu erzeugen.

Während docker build den Daemon dazu nutzt, einen Build-Container instanziiert und managt Buildah diese Container direkt und transparent:

Ebenso kann Buildah Container auch vollständig überspringen und stattdessen den RootFS direkt manipulieren („containerless mode“). Das ist für minimalistische Base-Images oder maschinell erzeugte Images interessant.

Buildah erzeugt jede Layer explizit und nachvollziehbar. Es gibt keine versteckten Zwischenschritte, keine impliziten Systemänderungen, keine stillen Rebuilds durch einen Daemon. Dadurch lassen sich Buildprozesse reproduzierbar und auditierbar orchestrieren.

In Fällen, in denen Docker Build einen Layer unklar cached oder invalidiert, arbeitet Buildah deterministisch: es evaluiert exakt die Inhalte des Build-Kontexts und die Parameter des Dockerfiles.

Diese Transparenz ist für Security-Workflows essenziell. Scanner wie Clair, Trivy oder Syft arbeiten effizienter, wenn Layerstrukturen eindeutig sind.

Buildah interpretiert Dockerfiles streng nach Spezifikation, besitzt jedoch zusätzliche Befehle wie:

Podman abstrahiert dies, aber wer tief in Buildprozesse einsteigen muss – etwa bei Security Hardening, Base-Image-Pflege oder mechanischer CI-Generierung – kann Buildah direkt verwenden.

Ein typisches Muster für Base-Images:

Dieses Verfahren ist der Grund, warum viele Linux-Distributionen ihre offiziellen Containerimages mit Buildah erstellen.

Docker Build ist an einen globalen Daemon gebunden. Builds konkurrieren um denselben Prozessraum und dieselben Caches. Podman und Buildah hingegen können Builds parallel ausführen – jeder Build ist ein separater Betriebskontext.

Das steigert die Build-Durchsatzrate in CI-Servern dramatisch, insbesondere wenn Build-Farmen oder Build-Knoten mehrere hundert Images pro Tag erzeugen.

Diese Fähigkeit ist ein Hauptargument für Buildah-basierte Buildpipelines in großen Unternehmen.

Podman/Buildah lassen sich in CI/CD-Systeme integrieren, ohne dass ein Root-Daemon installiert werden muss. Das reduziert die Komplexität von CI-Runnern erheblich:

CI-Jobs können Images vollständig rootless bauen, signieren, testen und deployen.

Für GitOps-Umgebungen ist das ein entscheidender Vorteil, da die Buildkette dadurch vollständig in User-Space bekannten, transparenten Zuständen stattfindet.

Buildah ermöglicht Build-Pipelines, die in zwei Situationen unverzichtbar werden:

Nichtlineare Build-Prozesse Wenn Images mechanisch aus mehreren Quellen zusammengesetzt werden müssen.

Dynamic Builds Wenn ein Build-Skript während der Laufzeit Inhalte generiert, Dockerfiles konstruiert oder Layer modifiziert.

Die Fähigkeit, jeden Schritt eines Builds einzeln zu kontrollieren, macht Buildah zu einem Werkzeug, das in Security-Teams und bei Enterprise-Integrationen bevorzugt wird.

Dieser Ablauf ist mit herkömmlichen Dockerfile-Mechanismen kaum abbildbar.

Security-Teams nutzen Buildah, weil es ihnen erlaubt, Images ohne Magie zu untersuchen und zu manipulieren. Sie können:

Damit eignet sich Buildah nicht nur zum reinen Image-Bau, sondern als Werkzeug für tiefgehende Lieferkettenanalyse.