Das Bauen von Container-Images ist weit mehr als die Ausführung eines Dockerfiles. Es ist ein deterministischer Prozess, der Laufzeitumgebungen definiert, Abhängigkeiten fixiert und die Grundlage produktionsnaher Deployments bildet. Podman nutzt dafür Buildah als engine, integriert den Build-Prozess aber vollständig in seine CLI. Das Ergebnis ist ein Build-System, das ohne Daemon, ohne privilegierte Hintergrundprozesse und ohne versteckte Statefulness auskommt – ein Vorteil, der besonders in Enterprise- und Sicherheitsszenarien sichtbar wird.

Podman ruft intern Buildah auf. Das bedeutet: der Build ist kein Container, der innerhalb eines Daemons exekutiert wird, sondern ein direkter Prozess im Userspace. Das reduziert Angriffsflächen, verbessert Debugging und ermöglicht Build-Prozesse auch in Rootless-Umgebungen.

Die Konsequenz ist spürbar: kein zentraler Build-Dienst, keine Abhängigkeit von einem systemweiten Hintergrundprozess und eine Modularität, die sich organisch an Entwickler-Workflows anpasst. Für den täglichen Einsatz wirkt Podman dabei wie ein vollwertiger Ersatz für Docker Build – nur mit klarerer Architektur.

Podman unterstützt Dockerfiles vollständig. Entwickler können bekannte Strukturen uneingeschränkt verwenden:

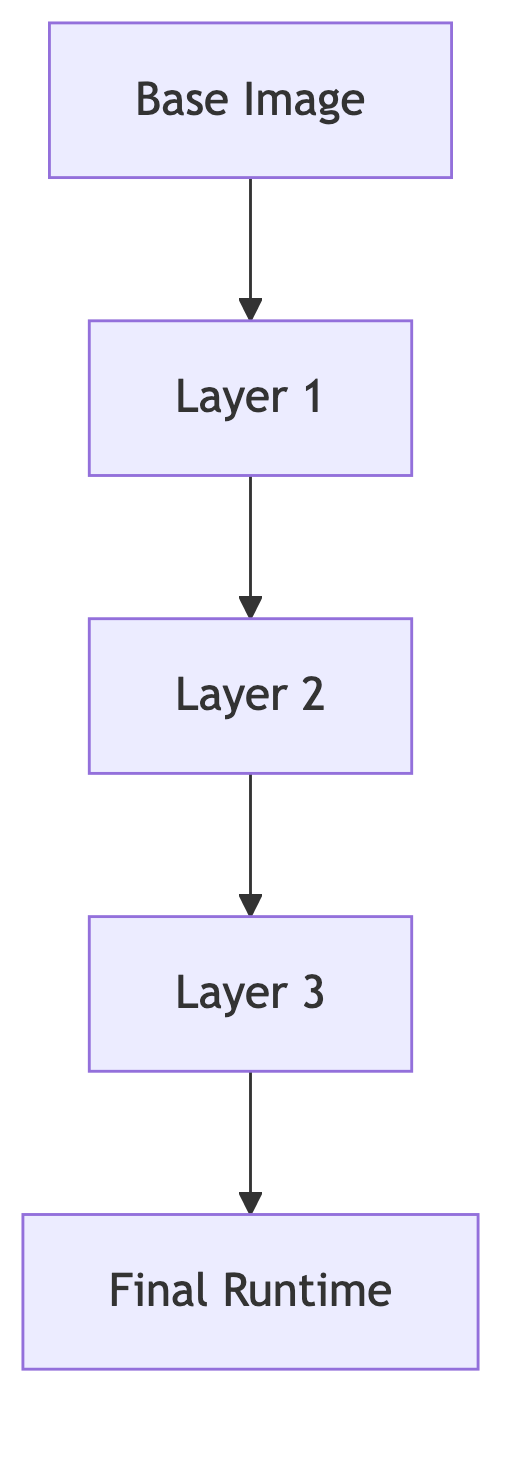

Die Build-Engine verarbeitet das Dockerfile Layer für Layer und erzeugt reproduzierbare Artefakte. Dabei gelten dieselben Grundregeln wie bei docker build: Layer-Reihenfolge, Cache-Verwendung und finaler Entrypoint bestimmen die Effizienz und Konsistenz des Images.

Ein Vorteil der Podman/Buildah-Kombination ist die Transparenz: Build-Layer sind präzise nachvollziehbar, und der Storage ist nicht global, sondern nach Benutzer getrennt.

Während Docker Build einen monolithischen Cache besitzt, ist Podmans

Cache granularer und sichtbar in containers/storage. Jede

Zeile im Dockerfile bildet eine potenzielle Cache-Grenze. Wenn eine

Änderung in einem frühen Schritt erfolgt, invalidiert das alle

nachfolgenden Layer. Umgekehrt ermöglicht eine stabile Basis (z. B. RUN

apt-get install) enorme Build-Beschleunigung.

In produktionsnahen Pipelines empfiehlt sich ein bewusster Umgang mit

Caching. Viele Teams deaktivieren den Cache vollständig oder verwenden

Build Contexts, die stabil sind (z. B. separate Layer für

Dependency-Installationen). Buildah und Podman bieten hierfür Flags wie

--no-cache oder explizite Cache-Mounts.

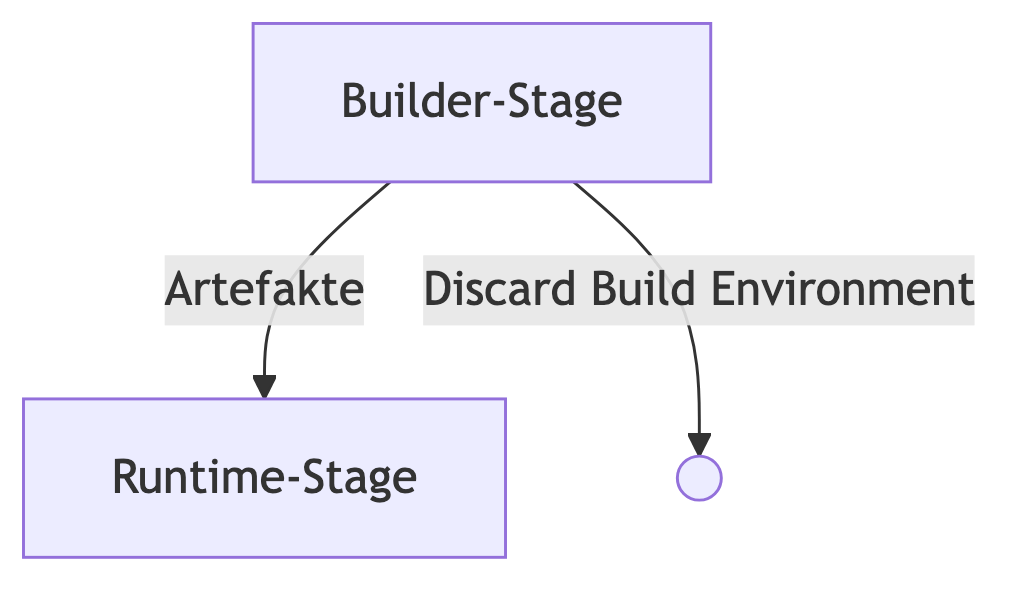

Multi-Stage-Builds sind essenziell, um große Images zu vermeiden. Podman unterstützt Multi-Stage vollumfänglich. Das Prinzip ist einfach: Build-Schritte finden in einem schwergewichtigen Base-Image statt, das finale Runtime-Image enthält nur die minimal benötigten Artefakte.

Das typische Muster:

Vorteil: kleine, sichere, auditierbare Runtime-Images. Nebeneffekt: Builds benötigen etwas mehr Zeit, da keine Caches über Stages hinweg geteilt werden – was genau der gewünschte Isolationseffekt ist.

Der Build-Kontext bestimmt, welche Dateien dem Builder zur Verfügung stehen. Podman nutzt das lokale Verzeichnis als Kontext, ähnlich wie Docker. Ein häufiger Fehler ist das bloße Kopieren eines gesamten Monorepos – große Build-Kontexte verlangsamen Builds dramatisch.

Empfehlung: .containerignore (analoge zu

.dockerignore) nutzen, um unnötige Dateien

auszuschließen.

Build-Kontexte beeinflussen zudem die Caching-Strategie: ein kleiner, stabiler Kontext erzeugt stabile Layer, was gerade in CI enorme Zeitgewinne ermöglicht.

Für fortgeschrittene Nutzer bietet Podman die Möglichkeit, Buildah direkt aufzurufen. Hier eröffnen sich Optionen, die über klassische Dockerfiles hinausgehen:

Dieser Stil eignet sich besonders gut für Base-Images, Security-Hardened Images oder Szenarien, in denen Dockerfile-Syntax an Grenzen stößt. In Enterprise-Teams entstehen so „Image Factories“ – kontrollierte Buildpipelines mit reproduzierbaren Abläufen.

Rootless-Podman kann Images sicher bauen, ohne Root-Rechte zu benötigen. Buildah nutzt User-Namespaces und Seccomp-Profile, um Build-Prozesse zu isolieren. Das reduziert Risiken:

In sicherheitskritischen Umgebungen (Banking, Behörden, Cloud-Sandboxing) ist das ein entscheidendes Argument für Podman.

Nach jedem erfolgreichen Build erzeugt Podman ein Image, das automatisch getaggt werden kann:

podman build -t myapp:dev .Das Ergebnis gelangt direkt in den lokalen Storage. Von dort aus können Images:

werden. Podman verfolgt dabei strikt die OCI-Spezifikation – was bedeutet, dass die Images portabel sind und in jeder kompatiblen Registry funktionieren.

Podman unterstützt Build-Argumente (--build-arg) und

Umgebungsvariablen. Das erlaubt Buildparametrisierung ohne Veränderung

des Dockerfiles.

Beispiel:

podman build --build-arg VERSION=1.4.0 .In Multi-Branch-Workflows ist dies essenziell, um Builds differenzierbar und strukturierbar zu halten. Auch Secrets können eingebunden werden – allerdings sollte man diese niemals im finalen Image persistieren.

Podmans Daemonlosigkeit erleichtert parallele Builds enorm. CI-Systeme können mehrere Build-Jobs gleichzeitig auf derselben Maschine starten, ohne um einen zentralen Daemon zu konkurrieren. Dadurch entstehen:

Ein praktischer Vorteil ist die Isolation jedes Builds innerhalb des User-Namespaces, was das Risiko von Cross-Build-Interferenzen erheblich reduziert.

Teams mit vielen Services – Microservices, Event-Handler, Worker, UI-Container – stehen vor dem Problem, dass Builds Zeit und Ressourcen fressen. Einige Strategien haben sich etabliert:

Podman erleichtert diesen Prozess, da Builds nicht an einen globalen Daemon gebunden sind. Das System kann Build-Ressourcen dynamisch skalieren.

Jedes Build erzeugt Layer. Die Layer lassen sich mit

podman history und podman image tree

analysieren. Das ist besonders hilfreich, wenn Images zu groß oder

unklar strukturiert sind.

Diese Transparenz ist ein unterschätztes Merkmal – sie macht die Build-Pipeline auditierbar und nachvollziehbar. Gerade bei sicherheitsrelevanten Images ist das unverzichtbar.