Container-Netzwerke gehören zu den anspruchsvollsten Bereichen der Virtualisierung. Lange Zeit nutzte Podman dieselben Mechanismen wie Kubernetes: CNI (Container Network Interface). Dieses Modell ist für orchestrierte Multi-Node-Cluster hervorragend geeignet, stößt jedoch bei einer daemonlosen Single-Host-Engine an strukturelle Grenzen.

Podman besitzt keine zentralen Agenten, keine Knotenabstraktion und keinen übergeordneten Netzwerkcontroller. CNI hingegen ist genau für solche Clusterarchitekturen entworfen. Mit zunehmender Reife wurde klar: Die Anforderungen einer Einzelhost-Engine unterscheiden sich grundlegend von denen eines Orchestrators.

Die Antwort darauf war die Entwicklung von Netavark, einem speziell auf Podman zugeschnittenen Netzwerkstack, kombiniert mit Aardvark DNS.

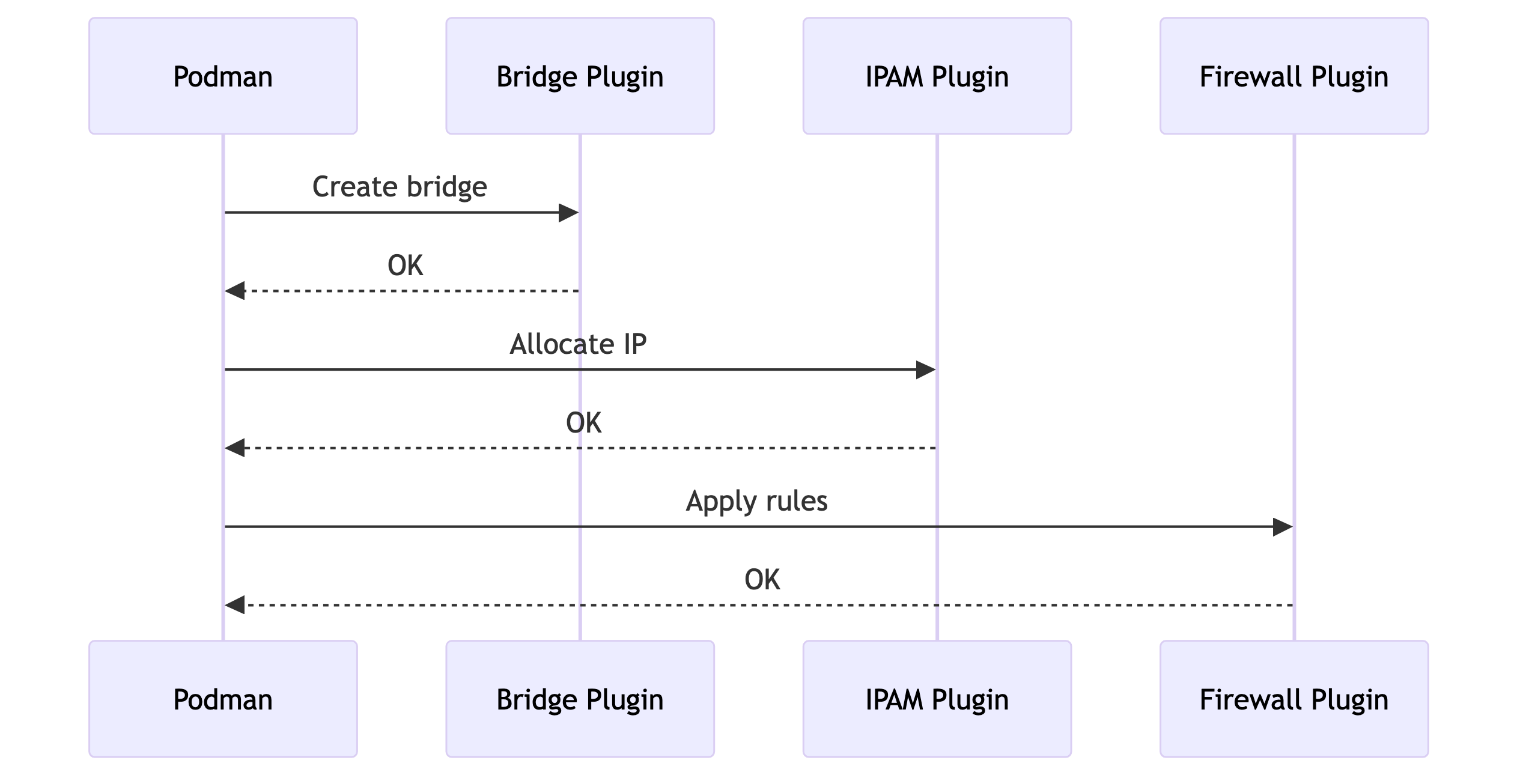

CNI basiert auf einem Plugin-Modell. Beim Aufbau eines Netzwerks werden nacheinander mehrere Programme ausgeführt – für Bridges, IPAM, Firewallregeln und DNS.

Ein typischer Ablauf:

Vorteile:

Nachteile im Podman-Kontext:

Für eine Single-Host-Engine wirkt das überdimensioniert.

Netavark verfolgt einen radikal anderen Ansatz: keine Plugin-Ketten, keine orchestratorähnlichen Abhängigkeiten. Stattdessen ein einzelnes, kompaktes Binary mit deterministischem Verhalten.

Merkmale:

Damit wird Netzwerkmanagement für Podman nachvollziehbarer und robuster.

CNI überlässt DNS weitgehend Zusatzplugins oder dem Orchestrator. Netavark integriert DNS direkt: Aardvark DNS speichert Container-Namen eines Netzwerks in einer zentralen, leicht verständlichen Struktur.

Vorteile:

Damit genügt oft der reine Containername zur internen Kommunikation.

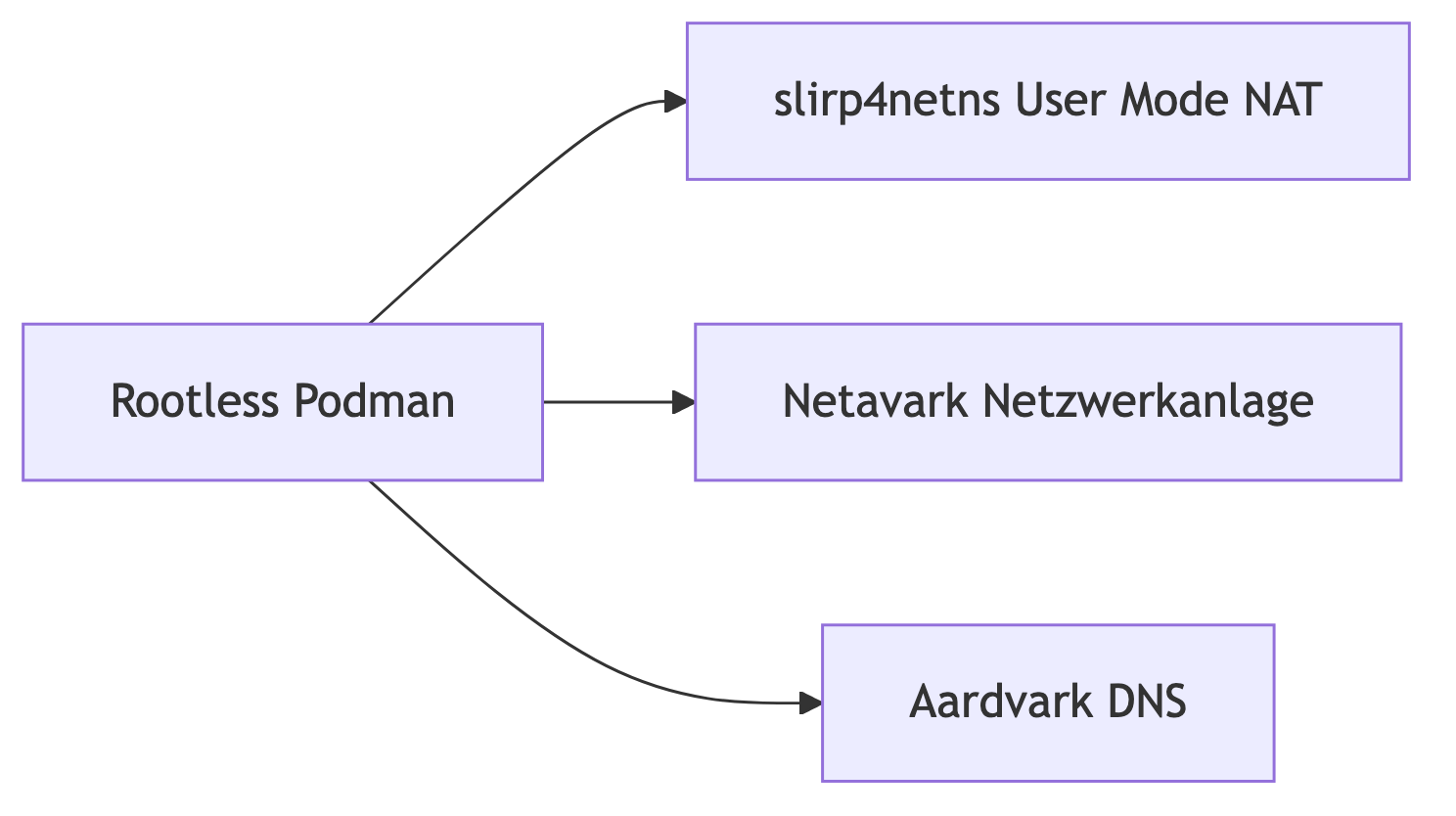

Rootless-Container nutzen weiterhin slirp4netns als NAT-Mechanismus. Netavark ergänzt dies durch:

Schematisch:

Der gesamte Stack bleibt überschaubar und deterministisch.

Messungen und Praxiserfahrung zeigen:

Vor allem in Szenarien mit vielen kurzlebigen Containern wirkt sich das spürbar aus.

Die Rollenverteilung ist eindeutig:

| Einsatzszenario | Empfohlenes System |

|---|---|

| Kubernetes, Multi-Node, SDN, große Cluster | CNI |

| Podman auf Einzelhosts | Netavark |

| Rootless Setups | Netavark |

| komplexe Cluster-Netzwerke (Calico, Cilium) | CNI |

Netavark will CNI nicht ersetzen – es adressiert einen völlig anderen Anwendungsfall.

Netzwerkprobleme gehören zu den häufigsten Fehlerklassen in Containerumgebungen. Netavark vereinfacht die Fehlersuche erheblich.

Vorteile:

Beispiel: Ein Container web im Netzwerk

mynet lässt sich unmittelbar ansprechen:

ping web.mynetNetzwerkinspektion:

podman network inspect mynetDie Ausgabe enthält Interfaces, Routen, IPAM-Daten und DNS-Einträge – vollständig durch Netavark generiert.

Netavark passt exakt zu Podmans Grundprinzipien:

Es ist nicht für große Cluster gedacht – genau so wie Podman selbst. Dafür bietet es ein einfaches, transparentes und leistungsfähiges Netzwerkmodell für Einzelhosts, Workstations, Edge-Geräte und Server ohne Orchestrator.